Új sebezhetőséget találtak a hangvezérlésű eszközöknél (Siri, Alexa, Home): lézerfénnyel távolról irányíthatóak

Kiberbiztonsági szakértők egy csoportja egy trükkös technikát fedezett fel arra vonatkozóan, hogyan tudnak nem hallható és nem látható utasításokat adni távolról a hangvezérlésű eszközöknek. A trükk látszólag pofonegyszerű ugyanis a megcélzott eszközre lézert irányítottak anélkül, hogy egyetlen szót is ki kellett volna ejteniük.

A sebezhetőség lényege

A ’Fényalapú utasítások’ névre keresztelt megoldással a MEMS mikrofonok sebezhetőségét használják ki. Ezek a mikrofontípusok vannak beépítve majdnem minden hangvezérlésű rendszerbe, és a gyengeségük, hogy úgy reagálnak a fényre mintha hang lenne.

Egy japán és a Michigani Egyetem kutatócsoportja által elvégzett kísérlet alapján egy a készüléktől néhány méterre álló támadó az adott készülékről támadást tud kezdeményezni egyszerűen azzal, hogy a lézerfény amplitúdója által akusztikus nyomáshullámokat generál.

„A fénycsóva intenzitása elektromos jelzéseket generál, amivel a támadók becsaphatják a mikrofonokat. Ennek a hatására a mikrofonok elektronikus jelzéseket képeznek hasonlóan az audiohanghoz„, a kutatók így foglalták össze a felfedezés lényegét.

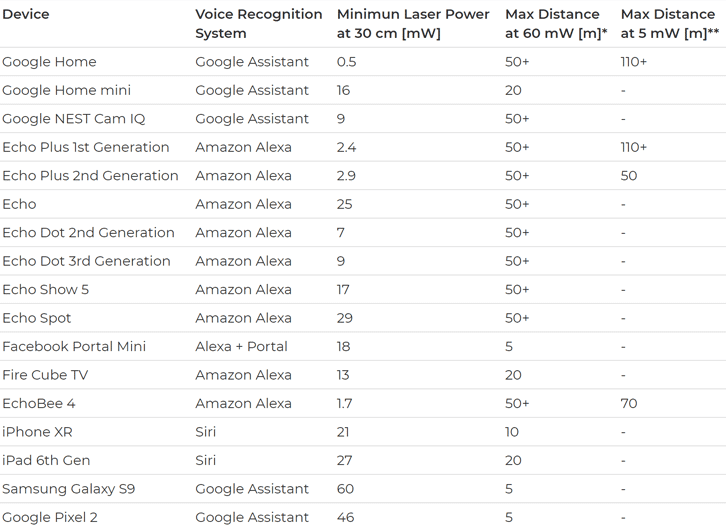

A legrosszabb az egészben, hogy az összes olyan eszköz támadás célpontja lehet, amiben ilyen típusú mikrofon van, legyen akár telefon vagy tablet. De akár okoseszközök is mint a Google Home, Nest Cam IQ, Amazon Alexa és Echo, Facebook Portal és Apple Siri mind sebezhetőek ezáltal a fény alapú jelzésinjektálás típusú támadással.

A kutatók megállapították, hogy „minden olyan eszköz, amibe MEMS mikrofon van beépítve, és hangalapú vezérlés irányítja egyéb felhasználói jóváhagyás nélkül, sebezhetővé válik.”

A támadás kockázati hatása az alapján értékelhető ki, hogy ennek a hangasszisztens eszköznek milyen szintű irányítása van a többi összekapcsolt eszköz és szolgáltatás fölött.

Milyen támadások kezdeményezhetőek?

Tehát a támadók ezzel a fényvezérelt támadással bármilyen digitális okoseszközt el tudnak téríteni, ami a megcélzott hangvezérelt asszisztenssel össze van kapcsolva. Néhány példa erre:

– Okosházat irányító eszközök

– Okosgarázst nyitó eszközök

– Online vásárlást kezdeményező eszközök

– Távolról indítható járművek

– Távolról nyitható zárak a PIN kód bemondásával

Ahogy a lenti szemléltető videó is jól megmutatja, a kutatók egy kísérletük során a Google Home-ot támadták meg. Nagyon egyszerűen lézerfénnyel beinjektálták a Google Homeba azt a parancsot, hogy ’Oké Google, nyisd ki a garázskaput’. A Google Homemal összekapcsolt garázskapu pedig automatikusan kinyílt.

Egy másik kísérletben a támadók ugyanazt a parancsot kísérelték meg lézerfénnyel. Most azonban egy 70 méterre lévő épületből céloztak megy egy üvegfalon keresztül a Google Home eszközt. Ebben az esetben is sikerrel jártak.

A kutatás során azonban nemcsak az okoseszközöket sikerült feltörni, hanem minden olyan okostelefont is, amibe be van építve a hangvezérlés. Az iPhone XR, a Samsung Galaxy S9 és a Google Pixel 2 készülék is feltörhető volt annyi különbséggel, hogy ez támadás csak pár méter távolságból működött.

A támadás maximális távolsága attól függ, hogy milyen teljesítményű a lézer, milyen a fény intenzitása, és milyen a célzási képesség. Emellett a fizikai akadályok, mint az ablak, és a levegőben az ultrahang hullámok abszorpciója is csökkenthetik a támadás hatókörét.

Emellett abban az esetben, ha a hangfelismerés engedélyezve van, a támadók azzal is becsaphatják az eszköz autentikációs funkcióját, hogy rögzítik az eszköz tulajdonosának a kívánt hangparancsát és újra beinjektálják azt.

Mi kell hozzá?

A kutatók szerint ez a típusú támadás nagyon egyszerűen és olcsók kivitelezhető. Nem kell hozzá mást, csak egy egyszerű lézermutató (20 USD), lézerirányzék (339 USD) és hangerősítő (28 USD). A támadás során felhasználtak még egy telefotó lencsét is (199.95 USD), amellyel a nagy hatótávolságú támadás során a lézert fókuszálták.

Hogyan tudod megvédeni magad az ilyen támadásokkal szemben?

A szoftverfejlesztőknek be kellene építeni egy újabb autentikációs réteget, mielőtt a hangalapú utasításokat ezek a készülékek végrehajtják, hogy csökkentsék a veszélyes támadások kockázatát.

Mielőtt ez azonban megvalósul, a leghatékonyabb védekezés, ha a hangasszisztens eszköz elé valami eszközt helyezel, ami fizikailag blokkolja a lézert. Ezenkívül javasolt letiltani, hogy ne legyen hozzáférésük ezeknek az eszközöknek olyan dolgokhoz vagy szolgáltatásokhoz, amihez nem szeretnéd, hogy mások is hozzáférjenek.

A kutatás résztvevői Takeshi Sugawara a Japán Elektrokommunikációs Egyetemről és Daniel Genkin, Sara Rampazzi, és Benjamin Cy a Michigan Egyetemről most hétfőn jelentették meg a kutatások összefoglalóját.

Genkin korábban résztvevője volt annak a kutatásnak is múlt évben, ami a két nagy mikroprocesszor gyártó sérülékenységét fedezte fel.