Évek óta több ezer feltört TP-Link routert használnak fiókátvételi támadásokhoz

A kínai kormány által támogatott hackerek több ezer routerből, kamerából és más internetre csatlakoztatott eszközből álló botnetet használnak rendkívül ügyesen rejtőzködő jelszóspray-támadások kivitelezésére a Microsoft Azure felhőszolgáltatásának felhasználói ellen – figyelmeztetett a vállalat.

A szinte teljes egészében TP-Link routerekből álló rosszindulatú hálózatot először 2023 októberében dokumentálta egy kutató, aki Botnet-7777-nek nevezte el. A csúcspontján több mint 16 000 feltört eszközből álló, földrajzilag szétszórt gyűjtemény azért kapta ezt a nevet, mert a 7777-es porton tárja fel rosszindulatú tevékenységeit.

Széles körű fiókkompromittálás

Idén júliusban és augusztusban szerbiai biztonsági kutatók és a Team Cymru jelentették, hogy a botnet továbbra is aktív. Mindhárom jelentés szerint a Botnet-7777-et arra használták, hogy ügyesen hajtsanak végre jelszószórást, egy olyan támadási forma, amely sok különböző IP-címről indít nagyszámú bejelentkezési kísérletet. Mivel minden egyes eszköz korlátozza a bejelentkezési kísérletek számát, a gondosan összehangolt fiókátvételi kampányt a célzott szolgáltatás nehezen észleli.

A Microsoft nemrég bejelentette, hogy a botnetet, amelyet ők CovertNetwork-1658 néven követnek, több kínai fenyegető szereplő használja célzott Azure-fiókok kompromittálására. A vállalat szerint a támadások „rendkívül rejtőzködő jellegűek”, mivel a becslések szerint átlagosan mintegy 8000 eszközt magában foglaló botnet igyekszik leplezni rosszindulatú tevékenységét.

„A CovertNetwork-1658 infrastruktúrát használó fenyegető szereplők képesek nagy léptékű jelszószóró kampányokat folytatni, jelentősen növelve a sikeres hitelesítőadat-kompromittálás esélyét és több szervezethez való hozzáférés lehetőségét rövid időn belül” – írták a Microsoft illetékesei. Ez a lépték, valamint a kompromittált hitelesítő adatok gyors cseréje a CovertNetwork-1658 és a kínai fenyegetők között lehetővé teszi több ágazatban és régióban a fiókok kompromittálását.

A felderítést megnehezítő jellemzők

– Kompromittált SOHO (kis irodai) IP-címek használata

– Rotációs IP-címek alkalmazása. A fenyegető szereplőknek több ezer IP-cím áll rendelkezésükre, egy CovertNetwork-1658 csomópont átlagos működési ideje körülbelül 90 nap.

– Alacsony volumenű jelszószórási folyamat, például egy IP-címről vagy fiókba irányuló több sikertelen bejelentkezési kísérlet figyelése nem észleli ezt a tevékenységet.

A CovertNetwork-1658 aktivitása az elmúlt hónapokban csökkent, de a Microsoft szerint ez nem a fenyegető szereplők visszafogottságának eredménye. Inkább új infrastruktúrát építenek ki, eltérő „ujjlenyomatokkal” a nyilvánosan elérhető információkhoz képest.

A Microsoft által megnevezett egyik botnetet használó csoportot Storm-0940 néven követik. A csoport rendszeresen célozza meg az észak-amerikai és európai agytrösztöket, kormányzati szerveket, nem kormányzati szervezeteket, ügyvédi irodákat és védelmi ipari vállalatokat. Miután feltörték a célzott Azure-fiókokat, a támadók megpróbálnak oldalirányban mozogni a fertőzött hálózat más részeire, adatokat szivárogtatnak és távoli hozzáférésű trójaiakat telepítenek.

A Microsoft nyilatkozata

„A Microsoft több esetet is megfigyelt, amikor a Storm-0940 a CovertNetwork-1658 jelszószóró kampányai által szerzett érvényes hitelesítő adatokkal ért el hozzáférést a célzott szervezetekhez. Néhány esetben a Storm-0940 már aznap használta a CovertNetwork-1658 által kompromittált hitelesítő adatokat, e gyors átadás pedig arra utal, hogy a CovertNetwork-1658 és a Storm-0940 üzemeltetői szoros munkakapcsolatban állhatnak egymással.”

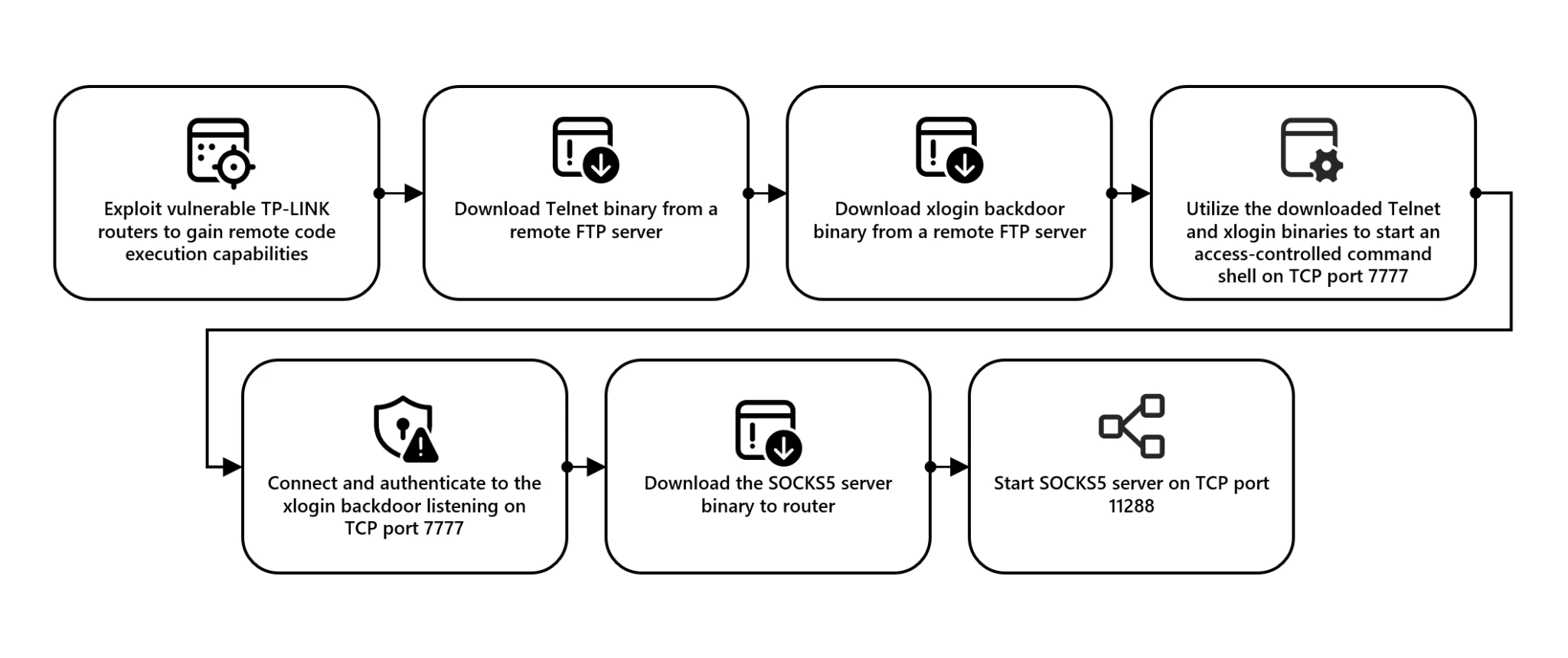

Nem világos, hogy a botnethez tartozó eszközök hogyan fertőződnek meg kezdetben. Bármi legyen is az ok, az eszközök kihasználása után a támadók gyakran az alábbi lépéseket hajtják végre:

- Telnet bináris letöltése egy távoli FTP szerverről.

- xlogin backdoor bináris letöltése egy távoli FTP szerverről.

- A Telnet és xlogin binárisok futtatása hozzáférésvezérelt parancssori környezet indításához a 7777-es TCP porton.

- Csatlakozás és hitelesítés a 7777-es TCP porton figyelő xlogin backdoorhoz.

- SOCKS5 kiszolgáló binárisának letöltése az útválasztóra.

- SOCKS5 szerver indítása a 11288-as TCP porton.

A Microsoft nem adott útmutatást a TP-Link routerek és más érintett eszközök felhasználóinak a fertőzések megelőzésére vagy felismerésére vonatkozóan. Korábban több szakértő megjegyezte, hogy a legtöbb fertőzött eszköz nem éli túl az újraindítást, mivel a kártevők nem tudnak írni az eszköz tárolójára. Ezért az időszakos újraindítás segíthet a fertőzés megszüntetésében, bár ez nem zárja ki az újrafertőződés lehetőségét.

Érdekelhet még: Közel 3 millió dolláros támadást hajtottak végre egy Arbitrum token ellen