Oroszország a Starlinken keresztül támadja a katonai eszközöket Ukrajnában

Az orosz állam által támogatott hackerek szokatlan utat választottak az Ukrajnában zajló háború során az információgyűjtéshez: harmadik feles hackerek infrastruktúrája felett vették át a kontrollt, és azt arra használták, hogy megfertőzzék az ellenfél katonai személyzetének a frontvonalon használt elektronikus eszközeit.

Idén legalább két alkalommal az orosz hackercsoportok, amelyeket többek között Turla, Waterbug, Snake és Venomous Bear néven követnek nyomon, az ukrán hadsereg által használt szervereket és rosszindulatú szoftvereket használt a frontvonalbeli ukrán katonai erőket célzó támadásokhoz – közölte a Microsoft szerdán. Az egyik esetben a Secret Blizzard – így hívja a Microsoft a hackercsoportot a nyomon követése során- a Storm-1919 néven nyomon követett kiberbűnözői csoport infrastruktúráját használta fel. A másik esetben a Secret Blizzard a Storm-1837 erőforrásait szerezte meg. Ez egy oroszországi székhelyű kiberbűnözői csoport, amely korábban ukrán drónkezelőket vett célba.

A Secret Blizzard ezekhez az eszközökhöz a kezdeti hozzáférését adathalásza módszerek által szerezte meg. Ezeken keresztül aztán eljutott a szerverekhez és végfelhasználói eszközökhöz is. A Microsoft szerint a támadás típusa itt szokatlan, de nem egyedi.

Elsődleges prioritás: Ukrajna katonai személyzete

„Az eszközöktől függetlenül a Microsoft Threat Intelligence úgy értékeli, hogy a Secret Blizzard más támadók által biztosított vagy tőlük ellopott ’digitális lábnyomok’ követése rávilágít arra, hogy ez a hackercsoport prioritásként kezeli az ukrajnai katonai eszközökhöz való hozzáférést.” – áll a szerdai bejegyzésben.

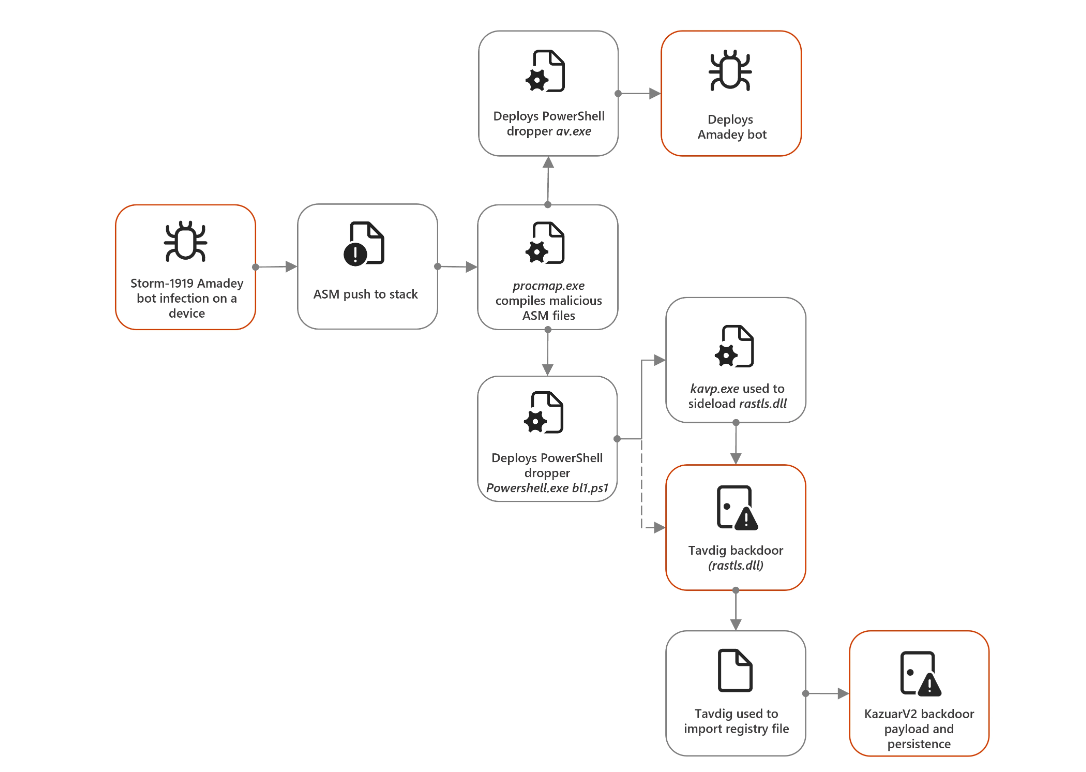

Idén márciustól áprilisig a Secret Blizzard az Amadey-t használta. Ez egy olyan bot, amelyet a Storm-1919 jellemzően olyan támadásokban használ, amikor az XMRIG kriptoalkalmazást telepítik a célzott szerverekre. Az ilyen támadásokat olyan bűnözői csoportok hajtják végre, amelyek az áldozatok erőforrásainak felhasználásával digitális érmék bányászatából profitálnak.

„A Microsoft értékelése szerint a Secret Blizzard vagy az Amadey malware as a service-t (MaaS) használta, vagy az Amadey command-and-control (C2) panelekhez lopakodva férkőzött hozzá, hogy PowerShell droppert töltsön le a céleszközökre.” – közölte a Microsoft. „A PowerShell dropper egy Base64-kódolású Amadey payload-ot tartalmazott. Ezt olyan kóddal egészítették ki, amely a Secret Blizzard C2-infrastruktúrához intézett kérést indított el.”

A végső cél a Tavdig telepítése volt. Ez lényegében egy hátsó ajtó, amelyet a Secret Blizzard az érdekes célpontok felderítésére használt. A Microsoft által felfedezett Amdey-minta információkat gyűjtött az eszközök vágólapjairól, és jelszavakat gyűjtött a böngészőkből. Ezután egy egyéni megfigyelő eszköz telepítését folytatta, amelyet „szelektíven telepített a fenyegető szereplő által további érdeklődésre számot tartó eszközökre – például a STARLINK IP-címekről kilépő eszközökre, ami az ukrán frontvonalbeli katonai eszközök közös jellemzője”. Amikor a Secret Blizzard úgy ítélte meg, hogy egy célpont nagy értékű, akkor telepítette a Tavdig-et, hogy információkat gyűjtsön, beleértve „a felhasználói információkat, a netstatot és a telepített javításokat, valamint a registry-beállítások importálását a kompromittált eszközre”.

Az orosz hackerek nemcsak az ukránokat támadják

Az év elején a Microsoft szerint a vállalat nyomozói megfigyelték, hogy a Secret Blizzard a Storm-1887-hez tartozó eszközöket használt ukrán katonai személyzet célpontjainak megcélzására is. A Microsoft kutatói azt írták:

2024 januárjában a Microsoft megfigyelt egy katonai célú eszközt Ukrajnában, amelyet egy Storm-1837-es hátsó ajtó veszélyeztetett. Ezt úgy konfiguráltak, hogy a Telegram API-t használja a Mega fájlmegosztó platformon lévő fiókhoz tartozó (paraméterként megadott) hitelesítő adatokkal egy cmdlet indítására. Úgy tűnt, hogy a cmdlet megkönnyítette a Mega fiókhoz való távoli kapcsolódást. Ezután valószínűleg parancsok vagy fájlok letöltését kezdeményezte a céleszközön való indításhoz. Amikor a Storm-1837 PowerShell backdoor elindult, a Microsoft egy PowerShell dropper telepítését észlelte az eszközre. A dropper nagyon hasonlított az Amadey botok használata során megfigyelthez, és két base64 kódolású fájlt tartalmazott. Ezek a korábban említett Tavdig backdoor payload-ját (rastls.dll) és a Symantec bináris állományát (kavp.exe) tartalmazta.

Az Amadey bot támadási lánchoz hasonlóan a Secret Blizzard a kavp.exe fájlba betöltött Tavdig backdoor-t használta az eszköz kezdeti átnézéséhez. A Secret Blizzard ezután a Tavdig segítségével importált egy registry fájlt. Ezt aztán a KazuarV2 backdoor telepítésére és tartós működésének biztosítására használtak, és amelyet később megfigyeltek az érintett eszközön.

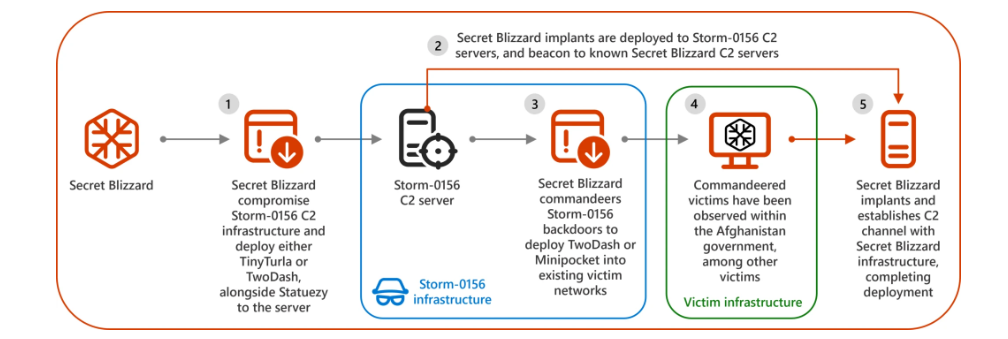

A szerdai bejegyzés egy héttel azután érkezett, hogy mind a Microsoft, mind a Lumen Black Lotus Labs arról számolt be, hogy a Secret Blizzard egy pakisztáni székhelyű, Storm-0156 néven nyomon követett hackercsoport eszközeit használta fel hátsó ajtók telepítésére és dél-ázsiai célpontokról való információgyűjtésre is. A Microsoft először 2022 végén figyelte meg a tevékenységet. Szerintük a Secret Blizzard összesen legalább hat másik hackercsoport eszközeit és infrastruktúráját használta az elmúlt hét évben.

Ez a cikk is érdekelhet: Titkos üzenetküldők célkeresztben: Oroszország letiltotta a Vibert