Kínai hackerek amerikai kritikus infrastruktúrákat támadtak

Hackerek egy csoportja kihasználta a Versa Director szoftverben található sebezhetőséget, és így több amerikai és külföldi internetes vállalatot is veszélyeztetettek. A Versa Director alkalmazást számos internetszolgáltató (ISP) használja hálózati működésének biztosítására – közölte a Black Lotus Labs, a Lumen Technologies kiberbiztonsági cég operatív részlege. A Lumen szakértői úgy vélik, hogy a támadások Kínából érkezhettek.

„Az ismert és megfigyelt taktikák és technikák alapján a Black Lotus Labs a CVE-2024-39717 zero-day exploitation-t és a VersaMem webes shell operatív használatát a Volt Typhoon és Bronze Silhouette néven ismert, kínai államilag támogatott kibertámadókhoz köti nagy bizonyossággal.”

A Lumen elemzői négy amerikai és egy külföldi áldozatot azonosítottak. A Washington Post szerint „a célpontok között feltehetően titokban dolgozó kormányzati és katonai alkalmazottak, valamint Kína számára stratégiai érdekeltségű csoportok is szerepelnek”.

Kína tagadta ezeket az állításokat. „A „Volt Typhoon” valójában egy zsarolóvírusost használó kiberbűnözői csoport, amely magát „Sötét Hatalomnak” nevezi, és nem szponzorálja egyetlen állam vagy régió sem.” – magyarázta Liu Pengyu nagykövetségi szóvivő a Washington Postnak. Ugyanezt a nyilatkozatot osztotta meg Lin Jian, a kínai külügyminisztérium szóvivője április 15-én a Global Times-szal.

A biztonsági szakértők szerint a támadás „valószínűleg a még nem javított Versa Director rendszerek ellen folyik”.

Kínai hackerek folyamatosan támadják az amerikai vállalatokat

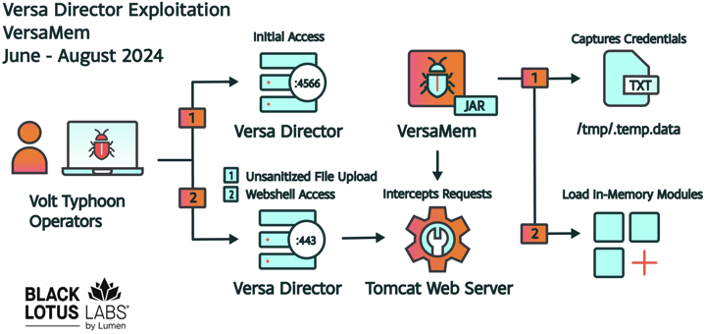

Az elemzések szerint a Volt Typhoon a „VersaMem” nevű speciális webes shell programot használta a felhasználói bejelentkezési adatok megszerzésére. A VersaMem, egy összetett rosszindulatú szoftver. Úgy működik, hogy különböző folyamatokhoz csatlakozik, és manipulálja a sebezhető szerverek Java kódját. Teljesen a memóriában fut, ami különösen megnehezíti a felderítését.

Az exploit a Versa Director szervereket célozta meg. Ezeket a szervereket gyakran internetszolgáltatók és menedzselt szolgáltatók használják, így vonzó célpontot jelentenek a hackertámadók számára, akik a vállalati hálózatkezelési beállításokon keresztül próbálják kiterjeszteni hatókörüket.

A Versa Networks hétfőn elismerte a sebezhetőséget, és megerősítette, hogy azt „legalább egy támadás történt.”

A Lumen szerint a VersaMem webes shell először június 7-én került fel a VirusTotal malware aggregátor oldalra, mindössze néhány nappal a legkorábbi megfigyelt támadás előtt. A kártevőt az Apache Maven segítségével fordították le, a kódban kínai karakterekkel írt megjegyzéseket fedeztek fel. Augusztus közepén még mindig nem észlelték a vírusirtó szoftverek.

Brandon Wales, az Egyesült Államok Kiberbiztonsági és Infrastruktúra Biztonsági Ügynökségének (CISA) korábbi ügyvezető igazgatója nemrégiben a The Recordnak nyilatkozva elmondta, hogy a kínai hackerek sokkal ügyesebben támadják a kulcsfontosságú amerikai létesítményeket, és hangsúlyozta, hogy növelni kell a kiberbiztonságba való befektetéseket.

„Kína továbbra is célba veszi az amerikai kritikus infrastruktúrákat.” – mondta egy interjúban. „A Volt Typhoon erőfeszítések leleplezése nyilvánvalóan változásokat eredményezett a taktikában, az általuk használt mesterséges eszközökben. De tudjuk, hogy továbbra is minden nap megpróbálják veszélyeztetni az amerikai kritikus infrastruktúrát.”

A kiberbiztonsági cég hangsúlyozta a sebezhetőség súlyosságát és a támadók kifinomultságát.

Eközben a Black Lotus Labs felhívta a figyelmet arra, hogy a Versa Directorra támaszkodó minden üzemeltetési csapatnak frissítenie kell a szoftvert „a 22.1.4-es vagy újabb verzióra”.

Ez a cikk is érdekelhet: Áramkimaradásokat okozott a thai hatóság által lefülelt illegális bányászfarm