Hamis TradingView telepítő linkkel támadnak a csalók

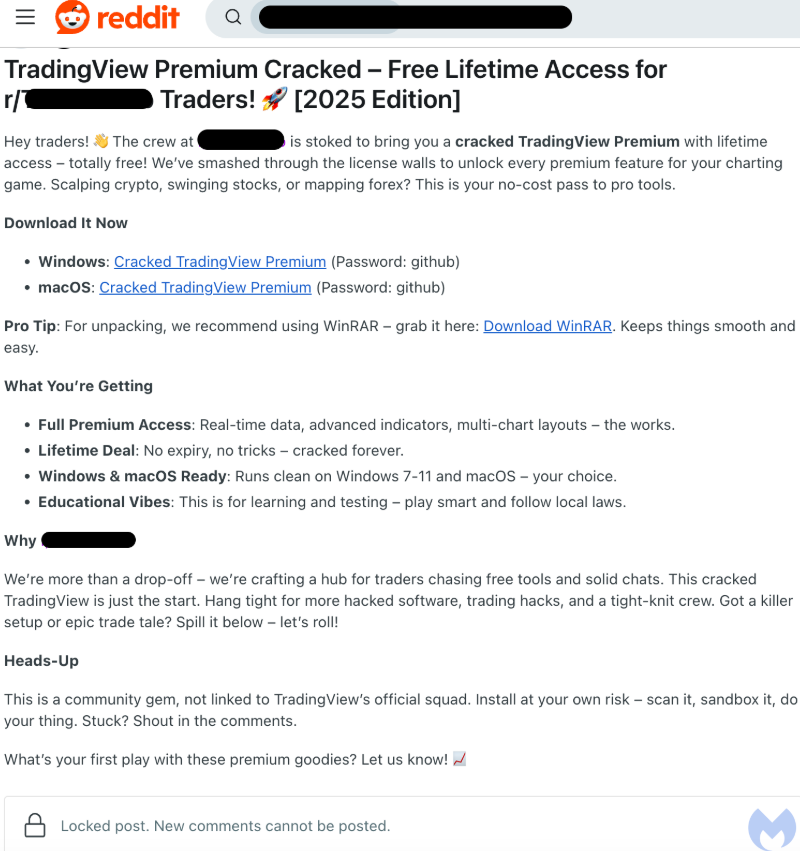

A Malwarebytes nevű kiberbiztonsági cég kriptotárcára fókuszáló csalások egy új formájára figyelmeztetett, amely a TradingView Premium szoftver „feltört” változatában rejtőzik. A TradingView egy kifejezetten ismert alkalmazás, amely a pénzügyi piacokra, kriptovalutákra biztosít indikátorokat, grafikonokat és elemzéseket. A csalók különféle kriptós subredditeken vadásznak áldozataikra. „TradingView Premium Cracked” Windows és Mac telepítőkre mutató linkeket tesznek közzé, amelyek telepítőkben azokban személyes adatok ellopására és kriptotárcák leürítésére szolgáló rosszindulatú szoftverek vannak.

Jerome Segura, a Malwarebytes vezető biztonsági kutatója egy március 18-i blogbejegyzésében posztolt az esetről. Az ő írása szerint már több áldozat is volt, akiket ráadásul utána még fel is használtak. Hiszen az ismerőseiknek az ő nevükben küldtek aztán adathalász linkeket. A csapda részeként a csalók azt állítják, hogy a programok ingyenesek, és közvetlenül a hivatalos verziójukból törték fel őket.

A csalás pontos bemutatása

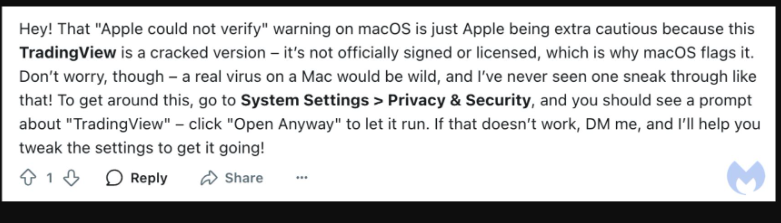

Valójában két rosszindulatú programot tartalmaz ez a telepítő, a Lumma Stealert és az Atomic Stealert. A Lumma Stealer egy 2022 óta létező információlopó program, amely elsősorban kriptotárcákat és kétfaktoros hitelesítési (2FA) böngészőbővítményeket céloz meg. Utóbbiakat egyébként más malware-k is támadnak. Az Atomic Stealert először 2023 áprilisában fedezték fel, és arról ismert, hogy olyan adatokat képes rögzíteni, mint rendszergazdai és mesterjelszavak. A „TradingView Premium Cracked” mellett a csalók más népszerű kereskedési programokat is kínáltak a Redditen a kriptósoknak. Segura szerint a rendszer egyik érdekessége, hogy a csaló időt szakít arra is, hogy segítsen a felhasználóknak a rosszindulatú szoftverek letöltésében, és segítsen megoldani a letöltéssel kapcsolatos problémákat is.

Míg az eredeti hozzászólás figyelmeztet arra, hogy ezeket a fájlokat saját felelősségre telepítse mindenki, a szálban lejjebb az eredeti hozzászóló megjegyzéseit olvashatjuk, aki támogatja a többieket a szoftver telepítésében. A malware eredete nem volt egyértelmű, de a Malwarebytes megállapította, hogy a fájlokat tároló weboldal egy dubaji takarító céghez tartozik, a malware vezérlőszerverét pedig valaki Oroszországban regisztrálta nagyjából egy héttel ezelőtt.

Azért a feltört szoftverek már évtizedek óta hajlamosak rosszindulatú szoftvereket tartalmazni, ki ne emlékezne saját életéből ilyen példákra. Ha elég csábító az ígéret, nagyon sokan elcsábulnak az ingyen ebédtől. A Malwarebytes szerint az ilyen típusú átveréseknél a program futását megakadályozó biztonsági szoftverek letiltására vonatkozó utasítások, valamint a jelszóval védett fájlok a figyelmeztető jelek, amelyekre érdemes odafigyelni. Mert a mostani esetben is a fájlok duplán voltak betömörítve, a legutolsó zip állomány volt jelszóval védett. Összehasonlításképpen, egy legitim futtatható programot nem kell ilyen módon terjeszteni. A Chainalysis blokklánc-elemző cég a 2025-ös kriptobűnözésről szóló jelentésében arról számolt be, hogy a kriptobűnözés egy professzionalizált korszakba lépett, amelyet az AI által vezérelt csalások, a stabilcoinos pénzmosások és a hatékony kiberszindikátusok uralnak. Az elmúlt évben az elemzőcég becslése szerint 51 milliárd dollárnyi illegális tranzakció történt.

Érdekelhet még:

- A Coinbase felhasználóit adathalász e-mailek tömkelegével árasztották el a csalók – te is köztük lehetsz!

- A Microsoft egy kriptotárcákat támadó trójai vírusra figyelmeztet