Kriptókat lopó trójait találtak elég sok iOS és Android alkalmazásban

A Google Play Store és az Apple App Store alkalmazásaihoz használt rosszindulatú szoftverfejlesztő eszközkészletek a Kaspersky Labs kiberbiztonsági cég szerint átvizsgálják a felhasználók képeit, hogy megtalálják a kriptotárcák helyreállítására használható kifejezéseket. Ha pedig találnak ilyet, értelemszerűen ellopják a felhasználó pénzét. A Kaspersky elemzői, Sergey Puzan és Dmitry Kalinin egy február 4-i posztban mutatták meg, hogyan működik a SparkCat nevű rosszindulatú szoftver. Ez megfertőz egy eszközt, majd egy optikai karakterfelismerő (OCR) program segítségével különböző nyelveken meghatározott kulcsszavakkal képeket keres.

De nem csak kriptotárcákra fókuszál a program, a Kaspersky elemzői szerint mindenféle személyes adatokat megpróbál lelopni a galériában lévő képekről. Üzenetek tartalmát vagy éppen jelszavakat. A Kaspersky elemzői azt javasolják, hogy senki ne tároljon érzékeny, fontos információkat képernyőképeken vagy a telefon képgalériájában. Helyette használjon mindenki megbízható jelszókezelőt. A gyanús alkalmazások letöltését, használatát pedig kerülni kell.

A trójai kártevő már elég régóta aktív, de az eredete nem ismert

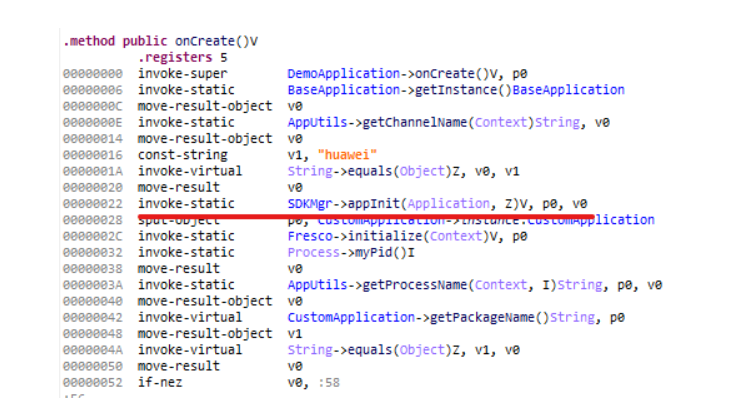

Puzan és Kalinin elemzése szerint az Android-alkalmazásokban a kártevő egy Spark nevű, elemzőmodulnak álcázott Java-komponenst, valamint egy titkosított, GitLabon tárolt konfigurációs fájlt használ.

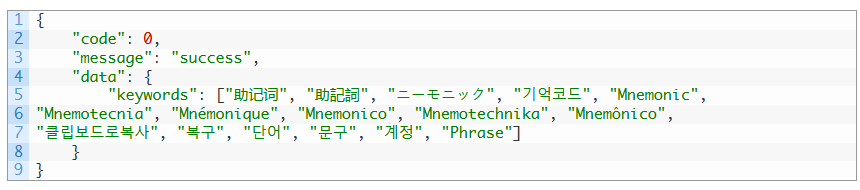

Ez utóbbi parancsokat és működési frissítéseket biztosít. Egy hálózati modul a Google ML Kit OCR-t használja a fertőzött eszközön lévő képek szövegének kinyerésére, és olyan helyreállítási kifejezéseket keres, amelyekkel a jelszó ismerete nélkül tölthetnek be kriptotárcákat a támadók eszközeire. A Kaspersky becslése szerint a kártevőt március körüli aktivizálódása óta mintegy 242000 alkalommal töltötték le, főként európai és ázsiai Android- és iOS-felhasználók. A Kaspersky szerint a kártevő több tucat valódi és hamisított alkalmazásban található meg a Google és az Apple áruházaiban. De mindegyikben ugyanazokkal a jellemzőkkel rendelkezik. Mint például a Rust nyelv használata, amely ritkán fordul elő mobilalkalmazásokban. De jellemzője még a többféle platformokon való stabil működés, valamint a felderítés ellen tett különféle intézkedések.

Puzan és Kalinin szerint egyelőre nem világos, hogy az érintett alkalmazások egy beszállítói lánc elleni támadás eredményeként fertőződtek-e meg, vagy a fejlesztők szándékosan ágyazták be a trójai programot. Mert egyes alkalmazások teljesen legitimnek tűnnek (ételfutárok). Mások viszont egyértelműen el akarják csábítani a felhasználót különféle, mesterséges intelligenciára szóló ígéretekkel. Jelenleg nem tudni, hogy ki áll a trójai program mögött, de a Kaspersky szerint a kód hasonlít egy 2023 márciusában megjelent hasonló szoftverhez, amelyet az ESET kutatói találtak. De még korábban is voltak hasonlók. A Kaspersky két kutatója azonban kínai nyelven írt megjegyzéseket és hibaleírásokat talált a kódba. Ami okot ad arra, hogy feltételezzék, hogy a rosszindulatú modul fejlesztője folyékonyan beszél kínaiul.