Hogyan szállt be Észak-Korea a kriptoiparba?

Egy CoinDesk vizsgálat feltárta, hogy több mint egy tucat blokklánc-cég véletlenül alkalmazott titkos észak-koreai IT szakembereket. Ezzel kibertámadási és jogi kockázatokat vállalva.

A Truflation nevű kriptocég még a kezdeti szakaszában járt 2023-ban, amikor az alapító Stefan Rust tudtán kívül felvette első észak-koreai alkalmazottját.

Mindig jó fejlesztőket kerestünk.

– mondta Rust svájci otthonából. „Egyszer csak jött egy fejlesztő, aki átment a rostán.” „Ryuhei” a Telegramon küldte el az önéletrajzát, és azt állította, hogy Japánban él. Nem sokkal a felvétele után furcsa ellentmondások kezdtek felbukkanni. „Egyszer beszéltem a sráccal, és azt mondta, hogy földrengés volt” – emlékezett vissza Rust. Csakhogy Japánban nem volt akkoriban földrengés. Ezután az alkalmazott elkezdett kimaradni a meetingekből, és amikor mégis megjelent, „nem volt önmaga” – mondta Rust. „Valaki más volt.” Az illetőnek eltűnt a japán akcentusa.

Rust hamarosan megtudta, hogy „Ryuhei” és további négy alkalmazottja – a teljes csapata több mint egyharmada – észak-koreai volt. Tudtán kívül Rust egy Észak-Korea által szervezett összehangolt csalás áldozatává vált. A cél az volt, hogy távmunkásként külföldi állásokat biztosítsanak észak-koreaiak számára, és a keresetet visszairányítsák Phenjanba.

Az amerikai hatóságok az utóbbi időben többször figyelmeztettek arra vonatkozóan, hogy észak-koreai informatikai (IT) szakemberek szivárognak be technológiai cégekhez beleértve a kriptoipar munkáltatóit is. A bevételeiket pedig az elszigetelt állam nukleáris fegyverprogramjának finanszírozására használják. Egy 2024-es ENSZ-jelentés szerint ezek az IT munkások évente akár 600 millió dollárt is behoznak Kim Dzsong Un rezsimjének.

Az ilyen munkavállalók felvétele és kifizetése – még ha akaratlanul is történik – sérti az ENSZ-szankciókat. Törvényellenes az Egyesült Államokban, valamint számos más országban. Ez súlyos biztonsági kockázatot is jelent, mivel köztudott, hogy észak-koreai hackerek titkos munkavállalókon keresztül támadják meg a cégeket. A CoinDesk nyomozása most felfedte, hogy az észak-koreai álláskeresők milyen gyakran és agresszívan célozták meg különösen a kriptovaluta vállalatokat. Sikeresen túljutva az interjúkon és referencia-ellenőrzéseken, sőt, még a nyílt forráskódú szoftverek GitHub-tárházában is lenyűgöző kódbeli hozzájárulásokkal mutatkoztak be. A CoinDesk több mint egy tucat kriptovaluta vállalattal beszélt, amelyek elmondásuk szerint véletlenül alkalmaztak IT-szakembereket az Észak-Koreai Demokratikus Népi Köztársaságból (DPRK).

Döbbenetes gyakoriság

Az alapítókkal, blokklánckutatókkal és iparági szakértőkkel készített interjúk azt mutatják, hogy az észak-koreai IT-munkavállalók sokkal gyakoribbak a kriptovaluta iparban, mint azt korábban gondolták. Gyakorlatilag minden HR menedzser, akit a CoinDesk megkeresett a cikk kapcsán, elismerte, hogy interjúztatott már feltételezett észak-koreai fejlesztőket. Véletlenül alkalmazta őket, vagy ismer valakit, aki így tett.

Az álláspályázatok, a munkát kérők vagy a hozzájárulni szándékozók – bármelyik ezek közül – valószínűsíthetően több mint 50%-a Észak-Koreából származik az egész kriptoiparban.

– mondta Zaki Manian, egy elismert blokklánc-fejlesztő, aki elmondása szerint 2021-ben véletlenül két észak-koreai IT-munkást vett fel a Cosmos Hub blokklánc fejlesztéséhez.

Mindenki küzd azzal, hogy kiszűrje ezeket az embereket.

A CoinDesk által azonosított, észak-koreai munkavállalókat tudtukon kívül alkalmazó cégek között több jól ismert blokklánc projekt is szerepel. Például a Cosmos Hub, az Injective, a ZeroLend, a Fantom, a Sushi és a Yearn Finance. „Mindez a háttérben zajlott” – mondta Manian. Ez a nyomozás az első alkalom, hogy ezek a vállalatok nyilvánosan elismerték, hogy véletlenül észak-koreai IT-munkavállalókat alkalmaztak.

Dolgos hónapok

Számos esetben az észak-koreai munkások úgy végezték a munkájukat, mint bármelyik tipikus alkalmazott. Így a munkáltatók bizonyos értelemben azt kapták, amiért fizettek. Azonban a CoinDesk bizonyítékot talált arra, hogy a munkavállalók később a fizetésüket olyan blokklánc-címekre utalták, amelyek kapcsolatba hozhatók az észak-koreai kormánnyal.

A CoinDesk nyomozása több olyan esetet is feltárt, amikor kriptovaluta projektek – amelyek észak-koreai IT-munkásokat alkalmaztak – később hackertámadások áldozatául estek. Néhány esetben a CoinDesk képes volt közvetlen kapcsolatot kimutatni a lopások és az adott vállalat alkalmazásában álló feltételezett észak-koreai IT-munkások között. Ilyen volt például a Sushi – egy jelentős decentralizált pénzügyi protokoll – amely 2021-ben egy hackertámadás során 3 millió dollárt veszített el.

Az Egyesült Államok Pénzügyminisztériumának Külföldi Eszközök Ellenőrzési Hivatala (OFAC) és az Igazságügyi Minisztérium 2022-ben kezdte el nyilvánosságra hozni az észak-koreaiak amerikai kriptoiparba való beszivárgási kísérleteit. A CoinDesk bizonyítékot talált arra, hogy az észak-koreai IT-munkások már jóval korábban, legalább 2018-tól kezdve álnéven kezdtek dolgozni kriptovaluta vállalatoknál.

Nem újkeletű

„Szerintem sokan tévesen azt hiszik, hogy ez valami új dolog, ami hirtelen történt” – mondta Manian. „Vannak GitHub-fiókok és más dolgok, amelyek ezekhez az emberekhez köthetők, és amelyek visszanyúlnak egészen 2016-ig, 2017-ig, 2018-ig.” (A Microsoft tulajdonában lévő GitHub egy online platform, amelyet számos szoftverfejlesztő szervezet használ a kód tárolására és a fejlesztők közötti együttműködésre.)

A CoinDesk különböző módszerekkel kötötte össze az észak-koreai IT-munkásokat a cégekkel. Beleértve a blokklánc fizetési nyilvántartásokat, a nyilvános GitHub-kódhozzájárulásokat, az amerikai kormány tisztviselőitől érkező e-maileket és a közvetlen interjúkat az érintett cégekkel. Az egyik legnagyobb vizsgált észak-koreai fizetési hálózatot ZachXBT, egy blokklánc nyomozó tárta fel, aki augusztusban közzétett egy listát a feltételezett észak-koreai fejlesztőkről.

Korábban a munkáltatók hallgattak az ügyben, mivel tartottak a nemkívánatos nyilvánosságtól vagy a jogi következményektől. Most azonban, miután a CoinDesk feltárta a kiterjedt fizetési nyilvántartásokat és egyéb bizonyítékokat, sokan úgy döntöttek, hogy előlépnek, és első alkalommal osztják meg történeteiket. Feltárva Észak-Korea kriptoiparba való beszivárgási kísérleteinek döbbenetes sikerét és mértékét.

Hamis dokumentumok

Miután felvették Ryuheit – az állítólagos japán alkalmazottat – a Rust által működtetett Truflationt új jelentkezők áradatával árasztották el. Csak néhány hónap alatt Rust tudtán kívül további négy észak-koreai fejlesztőt vett fel, akik azt állították, hogy Montrealban, Vancouverben, Houstonban és Szingapúrban élnek.

A kriptovaluta szektor különösen ki van téve az észak-koreai IT-munkások általi szabotázsnak. A munkaerő nemzetközi, és a kriptovaluta vállalatok hajlamosabbak arra, hogy más iparágaknál nagyobb biztonsággal vegyenek fel teljesen távmunkában dolgozó – akár anonim – fejlesztőket is.

A CoinDesk áttekintette azokat az észak-koreai álláspályázatokat, amelyeket kriptovaluta vállalatok különböző forrásokból kaptak. Beleértve az üzenetküldő platformokat, mint a Telegram és a Discord, a kriptovalutára specializálódott állásportálokat, mint a Crypto Jobs List, valamint az olyan álláskereső oldalakat, mint az Indeed.

Ahol a legnagyobb eséllyel tudnak elhelyezkedni, azok az igazán új, frissen alakult csapatok, amelyek hajlandók a Discordon keresztül is felvenni embereket.

– mondta Taylor Monahan, a MetaMask kriptotárca alkalmazás termékmenedzsere, aki gyakran publikál biztonsági kutatásokat az észak-koreai kriptotevékenységekkel kapcsolatban. „Nincsenek meg a megfelelő folyamataik a háttérellenőrzésekre. Gyakran hajlandók kriptovalutában fizetni.”

Rust elmondása szerint saját háttérellenőrzéseket végzett a Truflation összes új alkalmazottján. „Elküldték nekünk az útlevelüket és személyi igazolványukat, megadták a GitHub fiókjaikat, teljesítettek egy tesztet, és gyakorlatilag ezek után vettük fel őket.”

A laikus szem számára a legtöbb hamisított dokumentum szinte megkülönböztethetetlen az eredeti útlevelektől és vízumoktól, bár a szakértők elmondták, hogy egy profi háttérellenőrzési szolgáltatás valószínűleg észrevette volna a csalást.

Bár az induló vállalkozások ritkábban használnak professzionális háttérellenőrző szolgáltatásokat, „azt látjuk, hogy észak-koreai IT-munkások nagyobb cégeknél is megjelennek, akár valódi alkalmazottként, akár alvállalkozóként” – mondta Monahan.

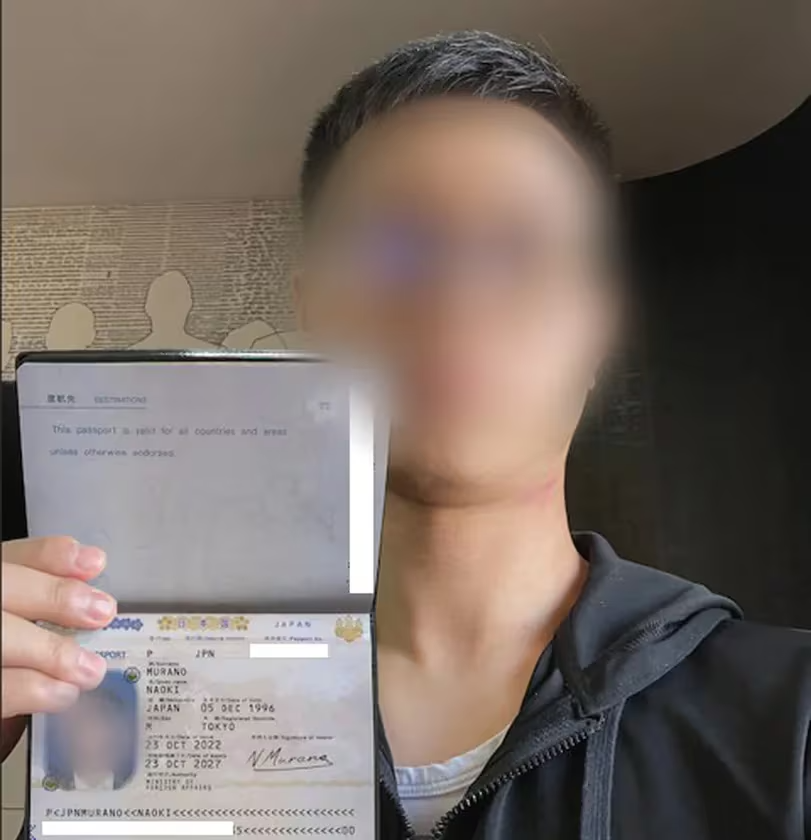

„Naoki Murano”, a ZachXBT által azonosított, feltételezett észak-koreai informatikai dolgozók egyike hitelesnek tűnő japán útlevéllel látta el a vállalatokat. (A kép Taylor Monahan jóvoltából)

Rejtőzködés a nyilvánosság elől

Számos esetben a CoinDesk nyilvánosan elérhető blokklánc adatok alapján fedezett fel észak-koreai IT-munkásokat különböző vállalatoknál.

2021-ben Manian, a blokklánc-fejlesztő, segítséget keresett cégéhez az Iqlusionhoz. Szabadúszó programozókat keresett, akik segíthetnek egy projektben a népszerű Cosmos Hub blokklánc fejlesztésében. Két jelentkezőt talált, akik megbízhatóan teljesítették a feladataikat.

Manian soha nem találkozott személyesen a szabadúszókkal, „Jun Kai”-jal és „Sarawut Sanit”-tal. Korábban már dolgoztak együtt egy nyílt forráskódú szoftverprojekten, amelyet a THORChain finanszírozott, és azt mondták Maniannek, hogy székhelyük Szingapúrban van.

„Majdnem minden nap beszéltem velük egy éven keresztül” – mondta Manian. „Elvégezték a munkát, és őszintén szólva elégedett is voltam velük.”

Üzen az FBI

Két évvel azután, hogy a szabadúszók befejezték a munkát, Manian e-mailt kapott egy FBI-ügynöktől, aki olyan token átutalásokat vizsgált, amelyek látszólag az Iqlusiontól indultak és feltételezett észak-koreai kriptotárca-címekhez érkeztek. Kiderült, hogy a kérdéses átutalások valójában az Iqlusion Kai-nak és Sanit-nak történő kifizetései voltak.

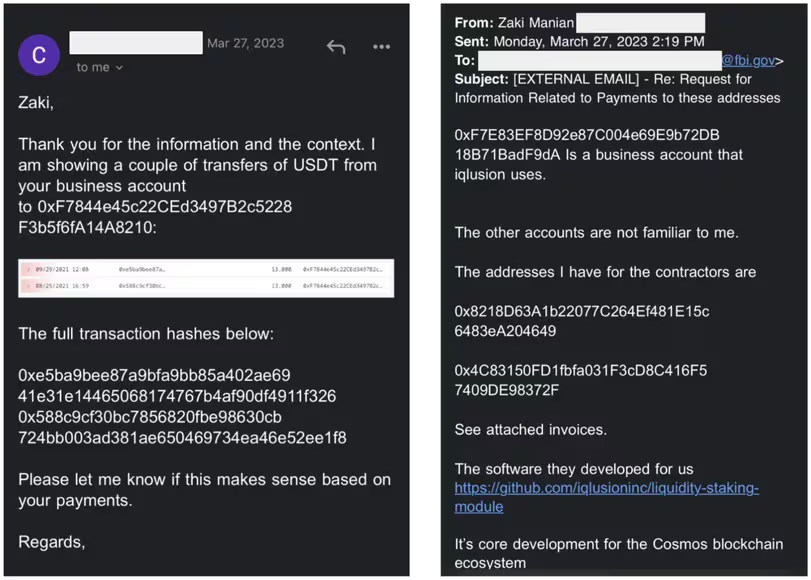

Balra: egy FBI-ügynök (neve nem szerepel a képen) információt kér Zaki Manian-tól a cégétől, az Iqlusiontól származó két blokkláncfizetésről. Jobbra: Manian tájékoztatja az ügynököt, hogy a tranzakciók az Iqlusion és több vállalkozó között zajlottak.

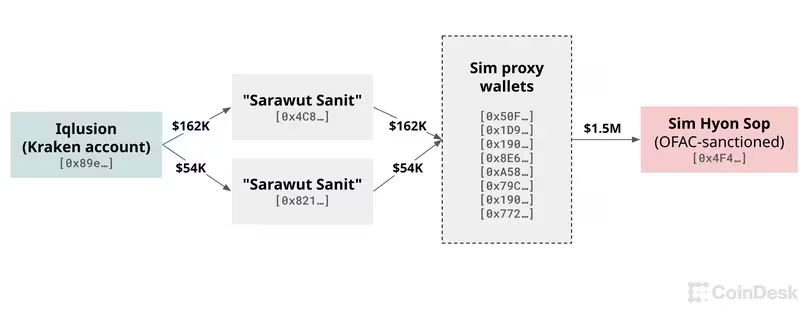

Az FBI soha nem erősítette meg Manian számára, hogy a fejlesztők, akiket alkalmazott, az észak-koreai rezsim ügynökei lennének. A CoinDesk elemzése szerint azonban Kai és Sanit blokklánc-címei 2021 és 2022 folyamán keresetüket két személyhez irányították, akik szerepelnek az OFAC szankciós listáján: Kim Sang Manhoz és Sim Hyon Sophoz.

Az OFAC szerint Sim a Kwangson Banking Corp, egy észak-koreai bank képviselője, amely IT-munkások pénzeszközeinek tisztára mosásával segít „Észak-Korea tömegpusztító fegyverprogramjainak és ballisztikusrakéta-programjainak finanszírozásában.” Úgy tűnik, hogy Sarawut minden keresetét Simhez és más, hozzá kapcsolódó blokklánc-tárcákba továbbította.

A 2022 áprilisa és decembere közötti blokklánc-nyilvántartások azt mutatják, hogy „Sarawut Sanit” az összes bérét Sim Hyon Sophoz, az OFAC által szankcionált KNDK-ügynökhöz kapcsolódó pénztárcákba küldi. (Válogatás a CoinDesk által nyomon követett Ethereum tárcákból. Az eszközárak az Arkham becslése).

A Fantom

Az Iqlusion által Kai számára kifizetett bérek kevesebb mint 50 000 dollárt tettek ki abból a közel 8 millió dollárból, amelyet Kai Kimnek utalt, és a fennmaradó összeg egy részét más kriptovállalatoktól kapta. Például a CoinDesk fizetéseket fedezett fel a Fantom Foundation részéről – amely a széles körben használt Fantom blokkláncot fejleszti – „Jun Kai” és egy másik, Észak-Koreához köthető fejlesztő számára.

„A Fantom valóban azonosított két külsős személyt, akik Észak-Koreához köthetők 2021-ben” – nyilatkozta a Fantom Foundation szóvivője a CoinDesknek. „Az érintett fejlesztők azonban egy külső projekten dolgoztak, amely soha nem fejeződött be és soha nem került bevezetésre.”

A Fantom Foundation szerint „A kérdéses két személyt elbocsátották, soha nem írtak ártó szándékú kódot, és soha nem fértek hozzá a Fantom kódbázisához, így a Fantom felhasználóit semmilyen módon nem érintette az eset.” A szóvivő elmondása szerint az egyik észak-koreai munkás megpróbálta megtámadni a Fantom szervereit, de nem járt sikerrel, mert nem rendelkezett a szükséges hozzáféréssel.

Az OpenSanctions adatbázisa szerint Kim észak-koreai kapcsolatokkal rendelkező blokklánc-címeit egyetlen kormány sem tette közzé 2023 májusáig – több mint két évvel azután, hogy az Iqlusion és a Fantom kifizetéseket teljesített.

Engedmények

Az Egyesült Államok és az ENSZ 2016-ban, illetve 2017-ben szankcionálta az észak-koreai IT-munkások alkalmazását.

Az Egyesült Államokban illegális észak-koreai munkavállalókat fizetni, függetlenül attól, hogy az illető tudatában van-e ennek vagy sem. Ezt a jogi elvet „szigorú felelősségnek” (strict liability) nevezik. Az sem feltétlenül számít, hol van a vállalat székhelye. Észak-koreai munkások felvétele jogi kockázatot jelenthet bármely olyan vállalat számára, amely olyan országokban működik, amelyek érvényesítik az Észak-Korea elleni szankciókat.

Azonban az Egyesült Államok és más ENSZ-tagállamok eddig még nem indítottak eljárást egyetlen kriptovállalat ellen sem észak-koreai IT-munkások alkalmazása miatt.

Az Egyesült Államok Pénzügyminisztériuma vizsgálatot indított az amerikai székhelyű Iqlusion ellen, de Manian szerint a nyomozás bármiféle szankció kiszabása nélkül zárult le.

Az amerikai hatóságok eddig engedékenyen jártak el a cégek elleni vádemelés kapcsán – bizonyos szinten elismerve, hogy ezek a vállalatok legjobb esetben is egy szokatlanul kifinomult személyazonosság-lopás áldozatai voltak. Legrosszabb esetben pedig egy rendkívül megalázó, hosszú távú átverésé. A jogi kockázatokon túl az észak-koreai IT-munkások kifizetése „rossz, mert gyakorlatilag a rezsim által kizsákmányolt embereket fizetjük” – magyarázta a MetaMask szakértője, Monahan.

Az ENSZ Biztonsági Tanácsának 615 oldalas jelentése szerint az észak-koreai IT-munkások csak fizetésük kis részét tarthatják meg. „Az alacsonyabb keresetűek a fizetésük 10%-át tarthatják meg, míg a legmagasabb keresetűek legfeljebb 30%-ot” – áll a jelentésben. Bár ezek a bérek még így is magasnak számíthatnak az észak-koreai átlaghoz képest, „Nem érdekel, hol élnek” – mondta Monahan. „Ha fizetek valakinek, és őt szó szerint arra kényszerítik, hogy az egész fizetését a főnökének küldje, az nagyon kellemetlenül érintene. Még inkább zavarna, ha a főnökük az észak-koreai rezsim lenne.”

Kilépés a nyilvánosság elé

A CoinDesk több mint két tucat olyan vállalatot azonosított, amelyek valószínűleg észak-koreai IT-munkásokat alkalmaztak, az OFAC szankciókkal sújtott szervezeteknek történt blokklánc kifizetések elemzése alapján. Tizenkét vállalat, amelynek bemutatták a nyilvántartásokat, megerősítette a CoinDesknek, hogy korábban ők is felfedeztek gyanúsított észak-koreai IT-munkásokat az alkalmazottaik között.

Néhány vállalat nem tett további nyilatkozatokat, mert tartott a jogi következményektől. Míg mások beleegyeztek abba, hogy megosszák történeteiket, abban a reményben, hogy mások is tanulhatnak tapasztalataikból. Számos esetben az észak-koreai alkalmazottakat könnyebb volt azonosítani, miután már felvették őket.

Eric Chen, az Injective – egy decentralizált pénzügyekre fókuszáló projekt – vezérigazgatója elmondta, hogy 2020-ban szerződtetett egy szabadúszó fejlesztőt. De hamar elbocsátotta teljesítményhiány miatt.

„Nem maradt sokáig” – mondta Chen. „Olyan rossz kódot írt, ami nem működött megfelelően.” Csak az elmúlt évben, amikor egy amerikai „kormányzati ügynökség” felvette a kapcsolatot az Injective-vel, derült ki Chen számára, hogy az alkalmazott Észak-Koreához köthető.

Több vállalat is arról számolt be a CoinDesknek, hogy még azelőtt elbocsátották az alkalmazottat, mielőtt tudomásukra jutott volna az észak-koreai kapcsolódás. Például gyenge munkavégzés miatt.

Havonta egyszer a Discord- vagy Telegram-felhasználónevüket is lecserélték

Az észak-koreai IT-munkások azonban hasonlóak a tipikus fejlesztőkhöz abban a tekintetben, hogy képességeik nagyon eltérőek lehetnek.

Egyrészt vannak olyan alkalmazottak, akik megjelennek, átmennek az interjúfolyamaton, majd csak kihasználják a fizetést néhány hónapig.

– mondta Manian. „De van egy másik oldala is: olyan emberekkel is találkozhatunk, akik interjú közben valóban kimagasló technikai tudást mutatnak.”

Rust visszaemlékezett arra, hogy a Truflationnál volt „egy igazán jó fejlesztőjük”, aki azt állította, hogy Vancouverből származik. De később kiderült, hogy Észak-Koreából jött. „Valójában egy nagyon fiatal srác volt” – mondta Rust.

Olyan érzés volt, mintha éppen most végzett volna az egyetemen. Kicsit tapasztalatlan, nagyon lelkes, és rendkívül izgatott volt, hogy dolgozhat egy ilyen lehetőségen.

Egy másik esetben a Cluster – egy decentralizált pénzügyi startup – augusztusban bocsátott el két fejlesztőt, miután ZachXBT bizonyítékokkal jelentkezett, miszerint ők Észak-Koreához köthetők.

Hihetetlen, hogy ezek az emberek mennyi mindent tudtak.

– mondta a Cluster álnevet használó alapítója z3n a CoinDesknek. Visszatekintve, voltak „egyértelmű figyelmeztető jelek.” Például „minden második héten megváltoztatták a fizetési címüket, és körülbelül havonta egyszer a Discord- vagy Telegram-felhasználónevüket is lecserélték.”

Kikapcsolt webkamera

A CoinDesknek adott interjúk során sok munkáltató elmondta, hogy észleltek rendellenességeket. Ezek most érthetőbbé váltak, amikor megtudták, hogy az alkalmazottak valószínűleg észak-koreaiak.

Néha ezek az árulkodó jelek finomak voltak, például amikor az alkalmazottak munkaideje nem felelt meg az általuk megadott munkavégzési hely időzónájának.

Más munkáltatók, mint például a Truflation, azt vették észre, hogy egy alkalmazott valójában több ember is lehet, akik egyetlen személynek álcázzák magukat. Ezt az illető úgy próbált leplezni, hogy a webkameráját kikapcsolva tartotta. (Szinte mindig férfiakról van szó.)

Egy vállalat felvett egy alkalmazottat, aki reggelente megjelent a megbeszéléseken, de később a nap folyamán úgy tűnt, mintha mindent elfelejtett volna, amiről korábban szó esett. Egy furcsaság, ami sokkal érthetőbbé vált, amikor a munkáltató rájött, hogy valójában több emberrel beszélt.

Amikor Rust aggályait megosztotta Ryuhei, az „állítólagos japán” alkalmazottja kapcsán egy befektetővel, aki jártas a bűnözői fizetési hálózatok felderítésében, a befektető gyorsan azonosította azt a négy másik feltételezett észak-koreai IT-munkást is, akik szintén a Truflation alkalmazásában álltak.

„Azonnal megszakítottuk velük a kapcsolatot” – mondta Rust. Hozzátéve, hogy a csapata biztonsági auditot végzett a kódjaikon, fejlesztette a háttérellenőrzési folyamataikat, és megváltoztatta bizonyos irányelveiket. Az új irányelvek egyike az volt, hogy a távmunkában dolgozóknak kötelezővé tették a kamerájuk bekapcsolását.

3 millió dolláros hackertámadás

A CoinDesk által megkérdezett munkáltatók közül sokan tévesen azt hitték, hogy az észak-koreai IT-munkások függetlenül működnek az ország hackercsoportjától. Azonban a blokklánc-adatok és a szakértőkkel folytatott beszélgetések arra utalnak, hogy a rezsim hackertevékenységei és IT-munkásai gyakran szoros kapcsolatban állnak egymással.

2021 szeptemberében a MISO, egy kriptovaluta tokenek indítására létrehozott platform, amelyet a Sushi fejlesztett, 3 millió dollárt veszített egy széles körben ismert hackertámadás során. A CoinDesk bizonyítékot talált arra, hogy a támadás összefüggésbe hozható azzal, hogy a Sushi két fejlesztőt vett fel, akik blokklánc fizetési nyilvántartásai Észak-Koreához köthetők.

A támadás idején a Sushi az egyik legfelkapottabb platform volt a feltörekvő decentralizált pénzügyi (DeFi) világban. Több mint 5 milliárd dollárt helyeztek el a SushiSwapba, amely elsősorban „decentralizált tőzsdeként” működött. Lehetővé téve a felhasználók számára, hogy kriptovalutákat cseréljenek közvetítők nélkül.

Joseph Delong, a Sushi akkori technológiai igazgatója a MISO hackertámadást két szabadúszó fejlesztőhöz vezette vissza, akik segítettek a platform fejlesztésében. Anthony Keller és Sava Grujic nevű személyekhez. Delong elmondása szerint a fejlesztők – akikről most már úgy véli, hogy valójában egyetlen személy vagy szervezet állt mögöttük – rosszindulatú kódot helyeztek el a MISO platformon, amely a pénzeszközöket egy általuk ellenőrzött tárcába irányította át.

Keller és Grujic

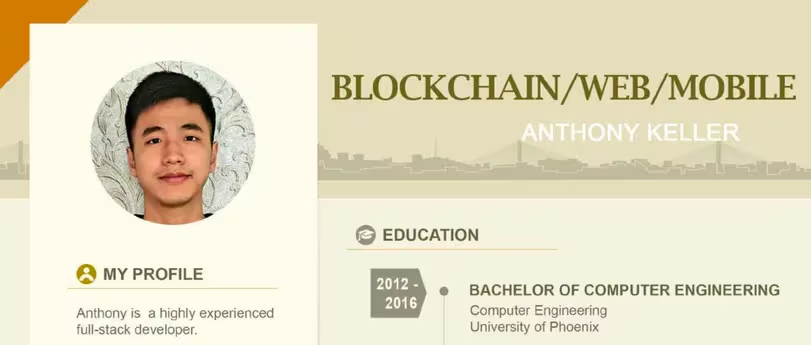

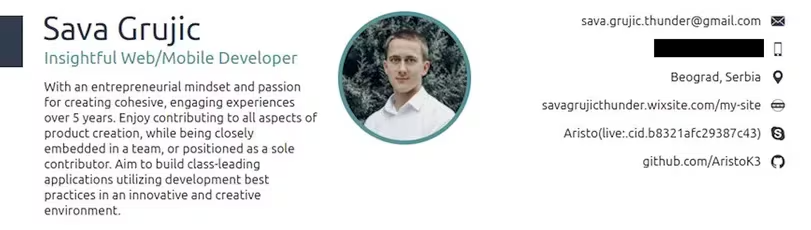

Amikor Kellert és Grujicot a Sushi DAO – a Sushi protokollt irányító decentralizált autonóm szervezet – szerződtette, olyan referenciákat adtak meg, amelyek tipikusak, sőt, lenyűgözőek voltak kezdő fejlesztők számára.

Keller nyilvánosan „eratos1122” álnéven működött, de amikor jelentkezett a MISO fejlesztésére, a valódi nevének tűnő „Anthony Keller” nevet használta. Az önéletrajzába Keller azt állította, hogy Gainesville-ben, Georgia államban él, és a Phoenix Egyetemen szerzett számítástechnikai mérnöki alapdiplomát. (Az egyetem nem válaszolt a CoinDesk megkeresésére, hogy megerősítse, valóban volt-e ilyen nevű végzőse.)

„Anthony Keller” azt állította, hogy a Georgia állambeli Gainesville-ben él, és az önéletrajzában a népszerű decentralizált pénzügyi alkalmazásnál, a Yearn-nél szerzett tapasztalata szerepel.

Keller önéletrajzában valódi hivatkozásokat tüntetett fel korábbi munkáira. A legimpozánsabb ezek közül a Yearn Finance volt, egy rendkívül népszerű kriptobefektetési protokoll, amely különböző előre elkészített befektetési stratégiákon keresztül kínál kamatot a felhasználóknak. Banteg, a Yearn egyik vezető fejlesztője megerősítette, hogy Keller dolgozott a Coordinape nevű alkalmazáson, amelyet a Yearn fejlesztett csapatok közötti együttműködés és fizetések megkönnyítésére. (Banteg szerint Keller munkája kizárólag a Coordinape projektre korlátozódott, és nem fért hozzá a Yearn központi kódbázisához.)

Keller ajánlotta Grujicot a MISO-hoz, és a két személy „barátként” mutatkozott be Delong szerint. Akárcsak Keller, Grujic is a feltételezett valódi nevét adta meg az online álnév, „AristoK3” helyett. Azt állította, hogy Szerbiából származik, és a Belgrádi Egyetemen szerzett informatikai alapdiplomát. GitHub-fiókja aktív volt, és önéletrajzában számos kisebb kriptoprojekttel és játékfejlesztő startupokkal szerzett tapasztalatot sorolt fel.

Önéletrajzában „Sava Grujic” 5 év programozási tapasztalatot említ, és azt állítja, hogy székhelye Beograd (Belgrád), Szerbia.

Alapos gyanú

Rachel Chu, a Sushi korábbi vezető fejlesztője, aki szorosan együttműködött Kellerrel és Grujiccsal a hackertámadás előtt, elmondta, hogy már a támadás bekövetkezése előtt is „gyanakodott” a párosra.

Annak ellenére, hogy állításuk szerint a világ különböző pontjain éltek, Grujicnak és Kellernek „ugyanolyan akcentusuk” volt. És „ugyanúgy írtak üzeneteket” – mondta Chu. „Valahányszor beszéltünk, valami háttérzajt lehetett hallani, mintha egy gyárban lennének” – tette hozzá. Chu emlékszik, hogy látta Keller arcát, de Grujicét soha. Elmondása szerint Keller kamerája mindig „ráközelített” az arcára, így soha nem lehetett kivenni, mi van mögötte.

Keller és Grujic nagyjából ugyanabban az időben hagyták abba a hozzájárulást a MISO fejlesztéséhez. „Úgy gondoljuk, hogy Anthony és Sava ugyanaz a személy” – mondta Delong, „ezért abbahagytuk a fizetésüket.” Ez a COVID-19 világjárvány csúcspontján történt, és nem volt ritka, hogy távoli kriptós fejlesztők több embernek adták ki magukat, hogy így több pénzt szerezzenek a bérlistáról.

Miután Kellert és Grujicot 2021 nyarán elbocsátották, a Sushi csapata elhanyagolta hozzáféréseik visszavonását a MISO kódbázisához.

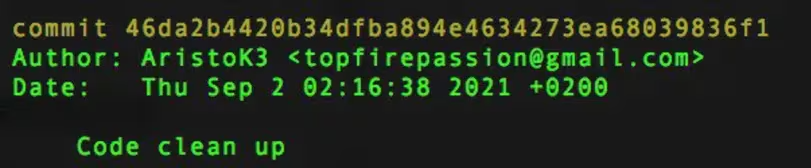

Szeptember 2-án Grujic rosszindulatú kódot helyezett el a MISO platformon „Aristok3” felhasználónevén keresztül, és 3 millió dollárt irányított át egy új kriptovaluta tárcába a CoinDesknek bemutatott képernyőkép szerint.

„Sava Grujic” AristoK3 álnéven szennyezett kódot küld a Sushi’s MISO-ba (Képernyőkép Joseph Delong jóvoltából).

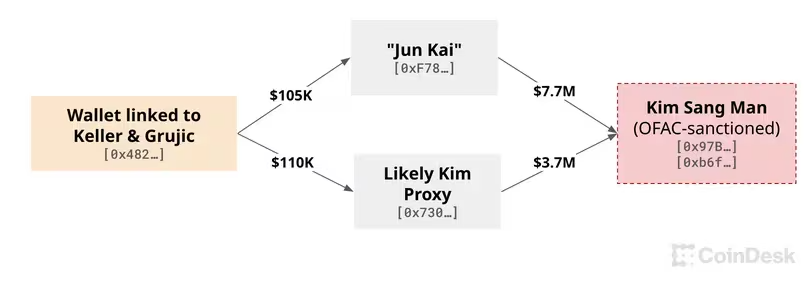

A CoinDesk blokklánc fizetési nyilvántartásainak elemzése lehetséges kapcsolatot mutat Keller, Grujic és Észak-Korea között. 2021 márciusában Keller közzétett egy blokklánc-címet egy azóta törölt tweetben. A CoinDesk több tranzakciót is felfedezett e cím, Grujic hacker címe és azon címek között, amelyeket a Sushi tartott nyilván Kellerhez kapcsolódóan. A Sushi belső vizsgálata végül arra a következtetésre jutott, hogy a cím Kellerhez tartozott – mondta Delong.

2021 és 2022 folyamán egy „Keller”-hez és „Grujic”-hoz köthető blokklánc-cím a legtöbb pénzeszközt KNDK-kötődésű tárcákba küldte. (A CoinDesk által nyomon követett Ethereum tárcák kiválasztása. Az eszközárak az Arkham által becsült értékek).

A kapcsolat

A CoinDesk megállapította, hogy az említett cím az összesített pénzeszközeinek nagy részét „Jun Kai”-nak küldte (annak az Iqlusion fejlesztőnek, aki pénzt utalt az OFAC szankciós listáján szereplő Kim Sang Mannel kapcsolatos címre), valamint egy másik tárcának, amely szintén valószínűleg egy észak-koreai proxyként működik (mivel ez a tárca is utalt pénzt Kimnek).

Tovább erősítve azt az elméletet, miszerint Keller és Grujic észak-koreaiak voltak, a Sushi belső vizsgálata megállapította, hogy a páros gyakran oroszországi IP-címeket használt, ahol az OFAC szerint néha az észak-koreai IT-munkások is tevékenykednek. (Keller önéletrajzában megadott amerikai telefonszáma már nem elérhető, és „eratos1122” GitHub- és Twitter-fiókjait is törölték.)

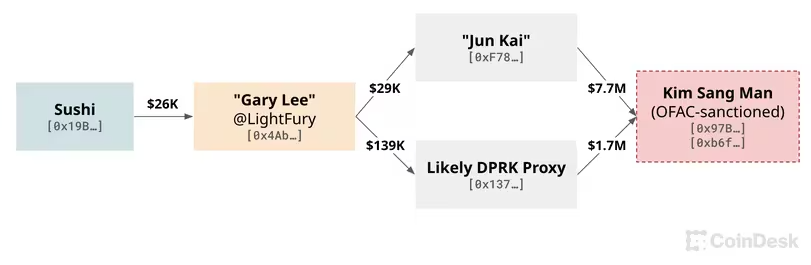

Továbbá, a CoinDesk bizonyítékot talált arra, hogy a Sushi Keller és Grujic mellett egy másik feltételezett észak-koreai IT-alvállalkozót is alkalmazott ugyanabban az időben. A fejlesztőt, akit ZachXBT „Gary Lee”-ként azonosított, „LightFury” álnéven dolgozott, és keresetét „Jun Kai”-nak, valamint egy másik, Kimhez köthető proxy címre utalta át.

2021-2022 között a Sushi egy másik nyilvánvalóan KNDK-s vállalkozót is alkalmazott, akit „Gary Lee”-nek hívtak. A munkavállaló a 2021-2022-es jövedelmét a KNDK-hoz köthető blokklánccímekre irányította, beleértve az Iqlusion „Jun Kai” által használt tárcát is. (A CoinDesk által követett Ethereum tárcák kiválasztása. Az eszközárak az Arkham által becsült értékek).

Miután a Sushi nyilvánosan Keller álnevére, „eratos1122”-re hárította a támadás felelősségét, és az FBI bevonásával fenyegetőzött, Grujic visszaadta az ellopott pénzt. Bár ellentmondásosnak tűnhet, hogy egy észak-koreai IT-munkás aggódna egy hamis személyazonosság megvédése miatt, úgy tűnik, hogy bizonyos neveket újrahasználnak. Idővel jó hírnevet építenek ki azzal, hogy számos projekthez hozzájárulnak. Ezt valószínűleg azért teszik, hogy hitelességet szerezzenek a jövőbeli munkáltatóknál.

Valaki úgy dönthetett, hogy az Anthony Keller álnév védelme hosszú távon kifizetődőbb. 2023-ban, két évvel a Sushi incidens után egy „Anthony Keller” nevű személy jelentkezett Stefan Rust cégéhez, a Truflationhoz. Az „Anthony Keller” és „Sava Grujic” néven ismert személyekkel való kapcsolatfelvétel a megkeresések ellenére sikertelen volt.

Észak-koreai stílusú lopások

Az ENSZ szerint Észak-Korea az elmúlt hét évben több mint 3 milliárd dollár értékű kriptovalutát lopott el hackertámadások révén. A blokkláncelemzéssel foglalkozó Chainalysis cég által 2023 első felében nyomon követett hackertámadások közül amelyekről úgy vélik, hogy Észak-Koreához köthetők, „nagyjából a felük IT-munkásokkal kapcsolatos lopásokat érintett” – mondta Madeleine Kennedy, a cég szóvivője.

Az észak-koreai kibertámadások általában nem hasonlítanak a hollywoodi filmekben bemutatott hackertámadásokra, ahol kapucnis programozók bonyolult kódokkal törnek be a fő szerverekbe fekete-zöld képernyőkön keresztül.

Az észak-koreai támadások lényegesen kevésbé technikai jellegűek. Többnyire a különböző társadalmi manipulációs (social engineering) technikák valamelyik formáját alkalmazzák, ahol a támadó elnyeri egy áldozat bizalmát, aki hozzáfér a rendszerhez szükséges kulcsokhoz, majd ezeket a kulcsokat egyszerű módszerekkel, például egy rosszindulatú e-mail link segítségével szerzi meg.

„Eddig soha nem láttuk, hogy Észak-Korea valóban valamilyen technikai kihasználást (exploit) alkalmazott volna” – mondta Monahan. „Mindig ugyanaz: társadalmi manipuláció, az eszköz megfertőzése, majd a privát kulcsok megszerzése.”

Az IT-munkások ideális helyzetben vannak ahhoz, hogy hozzájáruljanak az észak-koreai lopásokhoz, akár személyes információk megszerzésével, amelyeket egy potenciális célpont szabotálására lehet felhasználni. Akár azáltal, hogy közvetlen hozzáférést szereznek a digitális pénzzel teli szoftverrendszerekhez.

Véletlen egybeesések sorozata

Szeptember 25-én, amikor a cikk már a megjelenés küszöbén állt, a CoinDesk egy videóhívást tervezett a Truflation vezetőjével, Rusttal. A cél az volt, hogy néhány korábban megosztott részletet leellenőrizzenek. Rust zavart volt és 15 perces késéssel csatlakozott a híváshoz. Épp akkor törték fel a rendszerét.

A CoinDesk több mint két tucat olyan projekttel vette fel a kapcsolatot, amelyek úgy tűntek, hogy akaratlanul is észak-koreai IT-munkásokat alkalmaztak. Csak az utolsó két hetes riportkészítési időszak alatt két ilyen projektet értek hackertámadások. A Truflationt és a Delta Prime nevű kriptohitelezési alkalmazást.

Még túl korai lenne megállapítani, hogy ezek a támadások közvetlenül összefüggésben állnak-e az észak-koreai IT-munkások véletlen alkalmazásával.

A Delta Prime-t érte az első támadás szeptember 16-án. A CoinDesk korábban már feltárt olyan kifizetéseket és kódbeli hozzájárulásokat, amelyek a Delta Prime-ot Naoki Muranohoz kapcsolták. Ő az egyik Észak-Koreához köthető fejlesztő volt, akit ZachXBT az álnéven dolgozó blokkláncnyomozó leplezett le.

A projekt több mint 7 millió dollárt veszített, hivatalosan egy „kompromittált privát kulcs” miatt. A Delta Prime nem válaszolt a többszöri megkeresésre.

Milliók áramlottak ki Rust személyes tárcáiból, miközben éppen beszélt.

Ez szörnyű. Az a pénz a gyerekeim iskoláztatására és a nyugdíjamra volt félretéve.

A Truflation és Rust végül körülbelül 5 millió dollárt veszítettek. A hivatalos indoklás szerint a támadás oka egy ellopott privát kulcs volt.

Az eredeti cikk angol nyelven a CoinDesk oldalán jelent meg.