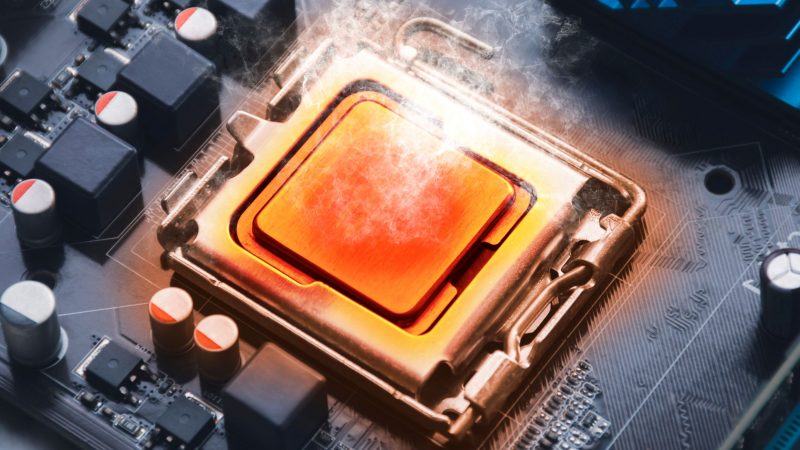

Feltörhetőek lehetnek a kriptokulcsok egy chiphiba miatt

Az Intel és az AMD mikrochipeket is érinti az úgynvezett „Hertzbleed” nevű sebezhetőség, amellyel elvileg feltörhetők lehetnek a kriptokulcsok. A kiberbiztonsági hiba az újabb Intel Core és AMD Ryzen mikroprocesszorokban található meg. Az Intel állítása szerint azonban a valós kockázat kicsi, mivel a hiba kihasználása „nem laboratóriumi körülmények között nem praktikus”. A problémát az amerikai University of Texas, University of Illinois és University of Washington közös kutatása fedte fel. A kutatási eredmények alapján legrosszabb esetben akár távolról is feltörhetők lehetnek a kriptokulcsok a hiba miatt.

Elméletileg gond van, gyakorlatilag azonban felesleges aggódni

A „Herztbleed” sebezhetőség alapja a mikroprocesszorból érkező elektromos jelek frekvenciaváltozásának elemzése. A mikrochipekből érkező elektromos jelek folyamatosan változnak aszerint, hogy a processzor éppen milyen számítástechnikai műveleteket végez. A hibában az úgynevezett DVFS technológiának is szerepe van, amely a chipek áramfogyasztásának optimalizálásáért felel. A sebezhetőség kihasználása rendkívüli számítógépes ismereteket, valamint méregdrága technikát igényel, de a megfelelő ismeretek és felszerelés birtokában a hackerek bizalmas adatokat fejthetnek vissza a mikroprocesszor elektromos jeleiből. A kutatók az Inteltől ellentétes véleményt fogalmaztak meg a hiba gyakorlati kihasználásával kapcsolatban. Szerintük a szektorban még mindig komoly pénzek miatt a jövőben igenis valós és praktikus veszélyt jelenthet a „Hertzbleed” sebezhetőség a kriptovaluta kulcsokra nézve.

Az Intel és az AMD egyelőre nem jelentett be semmilyen frissítést vagy javítást a probléma orvosolására. Bár elismerik, hogy elméletileg a hiba miatt feltörhetők lehetnek egyes kriptokulcsok, egy gyakorlati támadás kivitelezhetőségét vitatják. Megjegyezték azonban, hogy a DVFS technológia kikapcsolásával a sebezhetőség jelenleg is azonnal elhárítható. Az Intel mikroprocesszorokba beépített „Turbo Boost” és az AMD chipekbe beépített „Turbo Core” és „Precision Boost” funkciók felülírják a DVFS-t és ezáltal megszüntetik a sebezhetőséget. A megoldás hátulütője azonban, hogy a DVFS optimalizálás kikapcsolásával a chip áramfogyasztása nőhet, teljesítménye és várható élettartalma viszont csökkenhet.

Sokak szerint pedig ez a kompromisszum egyszerűen nem éri meg, hiszen ha a támadóknak nincsen valamilyen katonai szintű szuperszámítógépük, akkor egyetlen kulcs visszafejtése is napokat vehet igénybe. Ha pedig mindeközben a célgépet kikapcsolják, akkor a támadók kezdhetik az egész folyamatot elölről.