Ismered a BlackCat zsarolóvírust?

A zsarolóvírus-támadások továbbra is sújtják a kriptovaluták világát, és az egyik legjelentősebb szereplő az ún. BlackCat csoport.

A kriptovalutákat célzó zsarolóvírus-támadások elterjedése

Kétségtelen, hogy a kriptovalutákat célzó zsarolóvírus-támadások elterjedtek. A kripto anonimitása és decentralizáltsága vonzóvá teszi őket a kiberbűnözők számára. Akik cserében egyre inkább előnyben részesítik a kripto anonim jellegét és határokon átnyúló egyszerű átvitelét.

A BlackCathez hasonló zsarolóvírus-csoportok kihasználják ezeket a tulajdonságokat, kriptovalutában kérik a váltságdíjat, ami megnehezíti a hatóságok számára a lopott pénzek nyomon követését és visszaszerzését. 2024-ben jelentős növekedés tapasztalható a támadások gyakoriságában és súlyosságában.

A Chainalysis kriptovalutákkal kapcsolatos kiberbűnözési jelentése rámutat erre a növekvő trendre:

- 2024 közepéig 1,9 milliárd dollárnyi zsarolóvírusos váltságdíj került kifizetésre, ami 80%-os növekedést jelent az előző évhez képest.

- Az átlagos váltságdíj-követelés 30%-kal nőtt 2024-ben, és elérte a közel 6 millió dollárt támadásonként.

Nemcsak olyan vállalatokat, mint az MGM Resorts vagy az UnitedHealth érintettek több millió dolláros Bitcoin és egyéb kriptovaluta váltságdíj-követelések. Az egyéni befektetők is célponttá váltak. A kiberbűnözők egyre kifinomultabb taktikákat alkalmaznak. Ilyen például a kettős zsarolás, ahol a hackerek titkosítják az adatokat és azzal fenyegetőznek, hogy érzékeny információkat hoznak nyilvánosságra, ha nem történik meg egy további kifizetés.

Hogyan tud védekezni a kriptoipar ezekkel a kifinomult támadásokkal szemben? Pillantsunk bele el a BlackCat kripto-zsarolóvírusos támadásaiba, nézzük meg, hogyan működik a csoport, és vajon mit lehet tenni ezen növekvő fenyegetések ellen.

Mi az a BlackCat zsarolóvírus-támadás?

A BlackCat zsarolóvírus – más néven Noberus vagy ALPHV ransomware – egy olyan rosszindulatú szoftver, amelyet oroszul beszélő kiberbűnözők csoportja hozott létre.

A BlackCat egy rendkívül kifinomult zsarolóvírus-szolgáltatásként (RaaS) működő csoport, amely számos alkalommal szerepelt a hírekben pusztító támadásai miatt, különösen a kriptovaluták világában. A csoport először 2021 novemberében tűnt fel, és azóta világszerte több száz szervezetet célzott meg. Többek között a Redditet 2023-ban és a Change Healthcare-t 2024-ben.

A BlackCat meghatározott módszerrel működik: behatol a rendszerekbe, titkosítja az adatokat, majd jelentős váltságdíjat követel kriptovalutában a hozzáférés helyreállításáért. Ami megkülönbözteti a BlackCatet más zsarolóvírusoktól, az az előrehaladott kódolási struktúrája és testre szabható támadási módszerei, amelyek gyakran az egyes célpontok sebezhetőségeihez igazodnak, ezáltal rendkívül hatékonnyá téve a támadásokat.

Amikor elindult, a BlackCatet úgy tervezték, hogy támogassa a különböző operációs rendszereket. A Windowstól a Linuxig, a ritka Rust programozási nyelvet használva, amely nagy rugalmasságot és gyors titkosítást tesz lehetővé.

2024-re a BlackCat fokozta erőfeszítéseit, kihasználva a vállalati infrastruktúrák és kriptovaluta-platformok gyengeségeit. A támadások gyakran a kettős zsarolás modelljét követik, amely során nemcsak az adatokat titkosítják, hanem érzékeny információkat is ellopnak, és azzal fenyegetőznek, hogy nyilvánosságra hozzák, ha nem történik meg egy további kifizetés. Ez a taktika óriási nyomást gyakorol az áldozatokra.

A BlackCat még félelmetesebb azonban működési modellje miatt. Decentralizált partneri modellt alkalmaznak, amely során globálisan toboroznak hackereket, akik szinkronizáltan hajthatják végre a támadásokat a csoport nevében, egyenként testreszabott támadó kódokat használva. Röviden, a BlackCat tudja, hogyan találjon rá a sebezhetőségekre és támadjon oda, ahol az igazán fáj.

Tudtad? Az Egyesült Államok Külügyminisztériuma akár 10 millió dollár jutalmat is kínál olyan információkért, amelyek a BlackCat zsarolóvírus-támadások mögött álló csoport kulcspozícióban lévő tagjainak azonosításához vagy hollétének felderítéséhez vezetnek.

Hogyan működik a BlackCat zsarolóvírus?

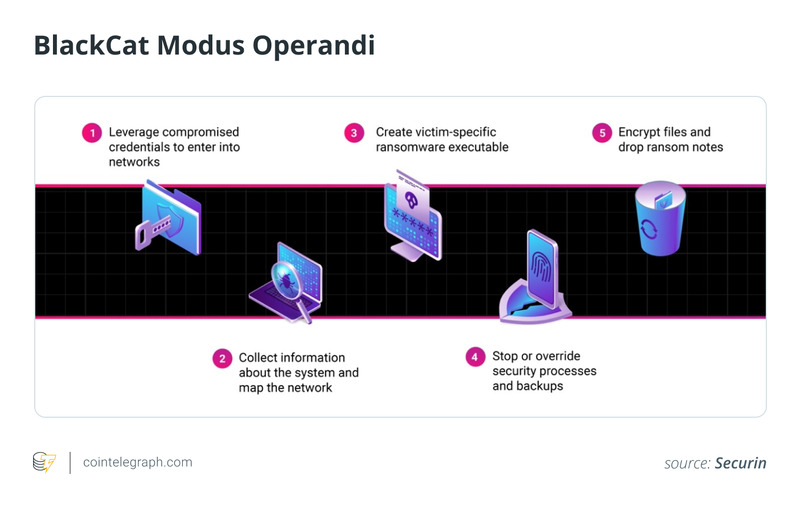

A BlackCat zsarolóvírus arról ismert, hogy alapos és kiszámított módszerekkel hajt végre kiberbűncselekményeket, ezzel jelentős fenyegetést jelent a digitális térben.

Íme a BlackCat zsarolóvírus működésének felépítése:

Kezdeti hozzáférés: A BlackCat rendszerint adathalász e-maileken, ellopott hitelesítő adatokon vagy frissítetlen biztonsági rések kihasználásán keresztül jut be a rendszerekbe.

Hozzáférés fenntartása: A támadók hátsó kapukat telepítenek, hogy megőrizzék a hozzáférést, és további hitelesítő adatokat szerezzenek a hálózaton belüli további mozgásokhoz.

Adattitkosítás: A Rust programozási nyelvet használva a BlackCat titkosítja a fontos fájlokat, így azok dekódoló kulcs nélkül használhatatlanná válnak.

Kettős zsarolás: A támadók az adatok titkosítása előtt ellopják azokat, és azzal fenyegetőznek, hogy nyilvánosságra hozzák, ha a váltságdíjat nem fizetik ki.

Váltságdíj követelése: A támadók kriptovalutában, például Bitcoinban vagy Moneróban követelnek kifizetést, amely több millió dollárra rúghat, biztosítva ezzel anonimitásukat.

Testreszabható támadások: A partnerek a zsarolóvírust konkrét áldozatokra szabhatják, Windows vagy Linux platformokat célozva, fejlett technikákkal elkerülve a detektálást.

Az áldozatoknak kriptovalutában kell fizetniük a váltságdíjat, ami lehetővé teszi az anonim tranzakciókat, és szinte lehetetlenné teszi a hatóságok számára a pénz nyomon követését vagy visszaszerzését. A BlackCat munkássága emlékeztető, a digitális eszközök és infrastruktúra védelmének fontosságára az egyre fejlődő kiberfenyegetésekkel szemben.

Tudtad? A BlackCat Rust programozási nyelv használata rugalmasságot biztosít a Windows és Linux rendszerek célzásához, így sokkal alkalmazkodóbbá válik, mint más zsarolóvírusok.

A BlackCat partneri modellje

A BlackCat partnerei független hackerek, akik a BlackCat csoporthoz csatlakoznak, és kihasználják a kifinomult zsarolóvírus-szolgáltatás (RaaS) modelljét és eszközeit. Működése az affiliate modellre épül, ahol több szereplő járul hozz a széleskörű eléréséhez. Így működik:

- Partnerprogram: A kiberbűnözők regisztrálnak a BlackCat programjába, hogy hozzáférjenek a zsarolóvírus-terhelésekhez és terjeszthessék azokat.

- Nyereségmegosztási modell: A partnerek a begyűjtött váltságdíj jelentős részét megtarthatják, míg egy része a BlackCat fejlesztőihez kerül.

- Kettős zsarolási taktika: A partnerek gyakran kettős megközelítést alkalmaznak az adatok titkosításával és azzal való fenyegetőzéssel, hogy nyilvánosságra hozzák őket, ha a váltságdíjat nem fizetik ki.

- Testreszabható terhelések: A BlackCat lehetővé teszi partnereinek, hogy a zsarolóvírust az adott célpontokra szabják, így a védekezés nehezebbé válik.

- Kriptovalutás fizetések: A partnerek kriptovalutában követelik a váltságdíjat, amely anonimitást biztosít, és rendkívül megnehezíti a tranzakciók nyomon követését.

Ez a partneri modell tette lehetővé a BlackCat számára a gyors növekedést és a különböző szektorok értékes célpontjainak megtámadását.

A BlackCat zsarolóvírus intézményi támadásai

A BlackCat csoport képes volt magas profilú szervezeteket megcélozni, komoly működési és pénzügyi károkat okozva.

Az alábbiakban néhány figyelemre méltó esetet találhatunk, amelyek szemléltetik a BlackCat intézményi támadásainak mértékét és súlyosságát:

- OilTanking Group és Mabanaft elleni támadás: A BlackCat 2022 elején csapott le az OilTanking Group és a Mabanaft cégekre. A támadás leállította az üzemanyagtárolási és -elosztási rendszereiket, jelentős zavarokat okozva a németországi ellátási láncokban. A hackerek jelentős váltságdíjat követeltek a titkosított rendszerek feloldásáért, bár a pontos összeg nem került nyilvánosságra (5–7 napot adtak

BTC Price

vagy Monero kriptovaluta vásárlására a váltságdíj kifizetéséhez). Az incidenssel kapcsolatban nem jelentettek letartóztatásokat.

BTC Price

vagy Monero kriptovaluta vásárlására a váltságdíj kifizetéséhez). Az incidenssel kapcsolatban nem jelentettek letartóztatásokat. - MGM Resorts és Caesars Entertainment: 2023 szeptemberében a BlackCat részt vett egy kiemelt zsarolóvírus-támadásban az MGM Resorts International és a Caesars Entertainment ellen. A kockázatok magasak voltak — a Caesars kezdetben 30 millió dolláros bitcoin váltságdíjjal szembesült, de végül sikerült 15 millió dollárra alkudniuk az összeget. Az MGM Resorts viszont megtagadta a váltságdíj kifizetését, ami hetekig tartó leállásokat és 100 millió dolláros negyedéves pénzügyi veszteséget eredményezett. Ezt a támadást a BlackCat partnere, a Scattered Spider nevű amerikai és brit hackerekből álló csoport hajtotta végre.

- Change Healthcare: 2024 elején a BlackCat megtámadta a UnitedHealth Group leányvállalatát, a Change Healthcare-t, ami érzékeny betegadatok ellopását és működési zavarokat okozott. A rendszereik helyreállítása érdekében a Change Healthcare állítólag 22 millió dollárnyi váltságdíjat fizetett bitcoinban. Ez az eset rámutatott a zsarolóvírus-támadások növekvő kockázatára az egészségügyi szektorban és arra a nehéz helyzetre, amellyel a vállalatok szembesülnek, amikor ilyen kiberbűnözőkkel kerülnek kapcsolatba.

Védekezés a BlackCat zsarolóvírus ellen

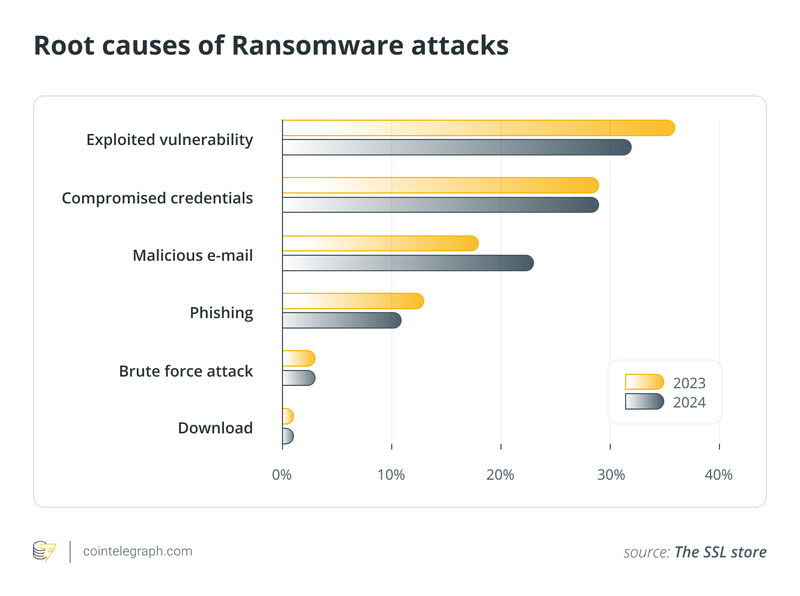

A védekezés első lépése a kiváltó okok és a zsarolóvírus működésének megértése.

A BlackCat zsarolóvírus elleni védekezéshez fontos elkerülni a hibákat és megelőző intézkedéseket tenni, például:

- Rendszeres adatmentés: A gyakori, offline tárolt biztonsági mentések életmentők lehetnek, ha a fájlokat titkosítják.

- Erős kiberbiztonsági protokollok kialakítása: Biztosítani kell, hogy a szervezet kiberbiztonsági csapata rendszeres sebezhetőségi vizsgálatokat végezzen, és olyan biztonsági protokollokat vezessen be, mint a többfaktoros hitelesítés és a hálózatfigyelés.

- Munkavállalói képzés: A csapatnak képzéseket kell tartania a dolgozóknak, hogy mindenki megértse és kövesse a biztonsági gyakorlatokat a hivatalos munkacsatornákon és platformokon.

- Vírusirtó szoftver telepítése: Egy erős vírusirtó rendszer segíthet felismerni és megállítani a rosszindulatú programokat, mielőtt azok titkosítanák a fájlokat.

- Adathalászati kísérletek felismerése: Legyünk óvatosak, és figyeljünk az adathalász e-mailekre, amelyek zsarolóvírusos fájlokat tartalmazhatnak.

- Jelszókezelő rendszerek használata: A rendszeres jelszófrissítések betartása megakadályozhatja, hogy a kiberbűnözők hozzáférjenek a fiókokhoz.

- Hálózati szegmentálás: A hálózat részeinek elkülönítése korlátozhatja a zsarolóvírus terjedését.

Annak ellenére, hogy a nemzetközi bűnüldöző szervek próbálják visszaszorítani a tevékenységét, a BlackCat továbbra is jelentős fenyegetést jelent 2024-ben. Ezért a kriptovalutákat használóknak ébereknek kell maradniuk, meg kell erősíteniük a kiberbiztonsági intézkedéseiket, és naprakészen kell követniük a változó zsarolóvírus-fenyegetéseket.

Az eredeti cikk angol nyelven ide kattintva érhető el.

Ez a cikk is érdekelhet:

- Zsarolóvírus támadás miatt pusztult el egy tehén és borja Svájcban

- Már a gyerekek sincsenek biztonságban a zsarolóvírusokkal szemben