A hackerek egy új módot hoztak létre a rosszindulatú kód elrejtésére a blokkláncokban

A kiberbűnözők egy új módszert fedeztek fel arra, hogy rosszindulatú kódokat terjesszenek a gyanútlan felhasználók között. Ezúttal a BNB Smart Chain (BSC) okosszerződések manipulálásával érték el, hogy Etherhiding néven ismert malware kódokat rejtsenek el, és terjesszék a rosszindulatú kódot.

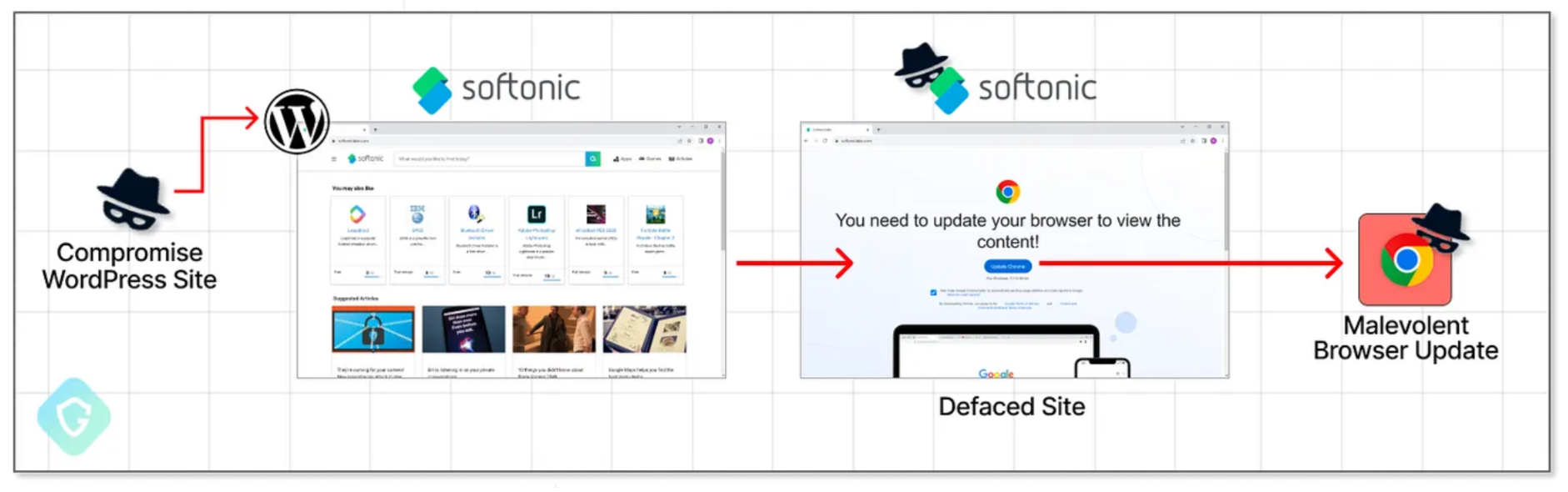

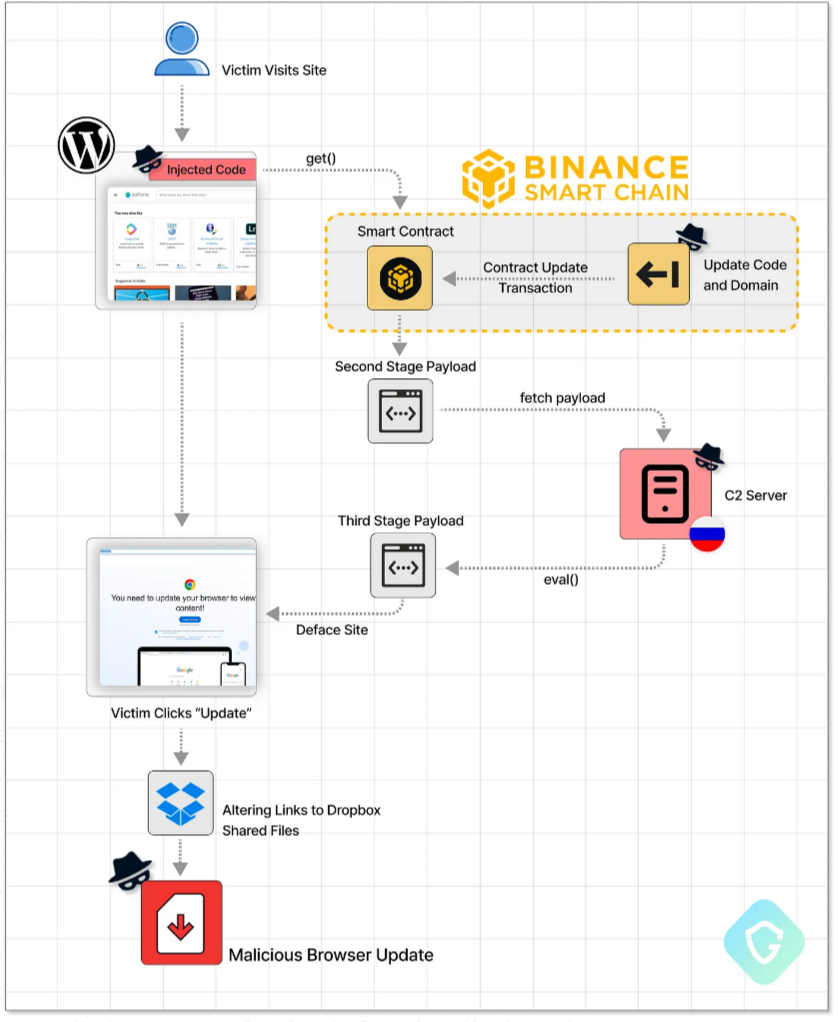

Az „EtherHiding” néven ismert technika magyarázatát a Guardio Labs IT biztonsági cég elemzői osztották meg egy október 15-i jelentésben. Ebben kifejtették, hogy a támadás során a WordPress webhelyeket egy kód injektálásával fertőzik meg, amely részleges információkat nyer ki a blokkláncon tárolt szerződéses tranzakciók kéréseiből (technikailag ezeket a kéréseket a szakzsargon payloads-nak nevezi).

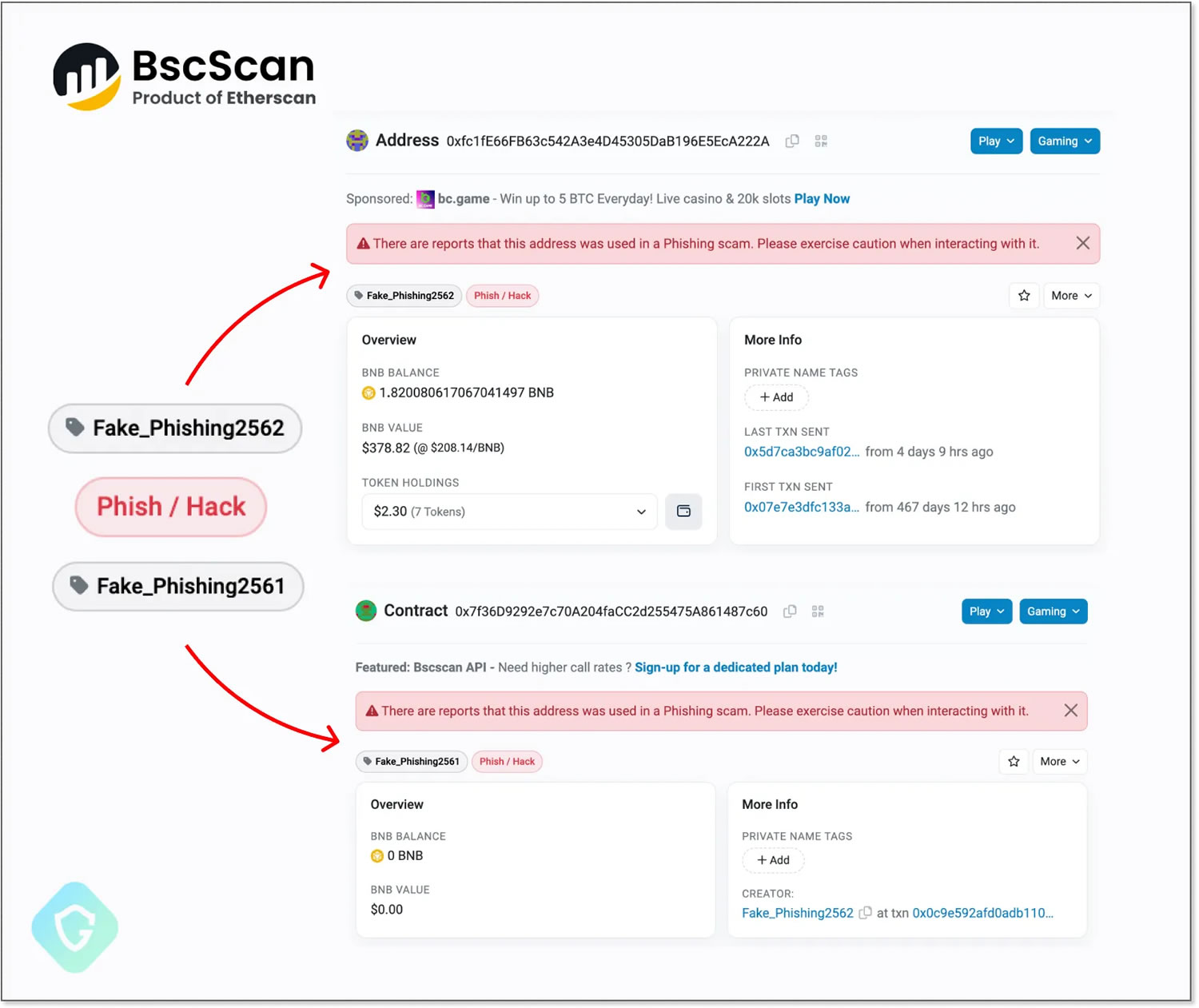

A támadók ezeket a payload kéréseket a BSC okosszerződésekbe rejtik el, amely ez így lényegében anonim, ingyenes tárhelyplatformként szolgál számukra.

A hackerek tetszés szerint frissíthetik a kódot és megváltoztathatják a támadási módszereket. A legújabb támadások hamis böngészőfrissítések formájában érkeztek, ahol a kiszemelt áldozatokat egy hamis céloldal és link segítségével arra kérik, hogy frissítsék a böngészőjüket.

A payload egy JavaScript kódot tartalmaz, amely további kódot hív le a támadó domainjéből. Ez végül a webhelyek teljes kontrolljához vezet hamis böngészőfrissítési értesítésekkel, amelyek rosszindulatú szoftvereket terjesztenek.

Könnyen fertőznek ezek a malware kódok

Ez a megközelítés lehetővé teszi a támadók számára a támadási sorozat módosítását azáltal, hogy minden egyes új blokklánc tranzakcióval egyszerűen kicserélik a rosszindulatú kódot. Ez Nati Tal, a Guardio Labs kiberbiztonsági vezetője és Oleg Zaytsev biztonsági elemző szerint komoly kihívást jelent a támadás elhárítása érdekében.

Amint a fertőzött okosszerződések alkalmazásra kerülnek, önállóan kezdenek el működni. A Binance csak annyit tehet, hogy a fejlesztői közösségére támaszkodik, hogy ők azonosítsák a szerződésekben a rosszindulatú kódot, és jelezzék ezt azonnal a kiberbiztonsági csapat részére.

A Guardio kijelentette, hogy a WordPress-t használó webhely tulajdonosoknak különösen ébernek kell lenniük a saját biztonsági gyakorlataik során. A WordPress nagyjából az összes webhely 43%-át futtatja. A Guardio jelentésében kiemelte:

„A WordPress-oldalak nagyon sebezhetőek és gyakran veszélyeztetettek, mivel elsődleges átjáróként szolgálnak a támadók számára, hogy áldozatok széles körét érjék el”.

A cég arra a következtetésre jutott, hogy a Web3 és a blokklánc új lehetőségeket kínál a rosszindulatú kampányok ellenőrizetlen működéséhez. „Adaptív védelemre van szükség ezen újonnan megjelenő fenyegetésekkel szemben.” – hívták fel a figyelmet.